Autor: Tomasz Wasiewicz

Na co dzień zajmuję się bezpieczeństwem IT w Centrum Nauki, sprzedaję narzędzie do dokumentowania baz danych i pomagam wielu małym studiom wypromować ich gry. Po godzinach zaś ratuję niewiasty i światy w niezliczonych właśnie grach. Okazjonalnie piszę recenzje i teksty okołogrowe, z którymi można się zapoznać na stronie gamesguru.org.

Co raz częściej, w różnych sytuacjach potrzebujemy zrobić zrzut ekranu i przesłać go dalej. Czasem jest to potrzebne do uzyskania pomocy w jakiejś sprawie. Kiedy indziej chcemy zwyczajnie się czymś pochwalić znajomym, na przykład olbrzymią ilością ikon na pulpicie czy ciekawym fragmentem filmu. Jednym z podstawowych sposobów jest wciśnięcie przycisku Print Screen na klawiaturze. Wtedy obraz ekranu zapisuje się w schowku. Można go wkleić prosto do Worda bądź Painta i tam dalej działać. Jeśli jednak od razu chcemy to zapisać do pliku łatwiej skorzystać z dodatkowego programu. Jednym z popularniejszych jest Jing i to na nim skupimy się podczas tego…

Jeśli jesteśmy świeżo po aktualizacji swojego systemu do Windows 10 to mamy dwie opcje do wyboru jeśli chodzi o przywracanie ustawień. Możemy wrócić do wcześniejszej wersji bądź zupełnie wyczyścić komputer tak jakbyśmy zrobili czystą instalację. Poniżej przedstawiamy oba sposoby.

Jeśli przeczytaliście nasz tekst o pierwszych krokach w programie KeePass to macie już pewne pojęcie o tym czym jest manager haseł i do czego służy. To co może nie być oczywiste to fakt, że taki zbiór posłuży wam do zapisania w bezpiecznym miejscu wszystkich swoich danych dostępowych. Zebraliśmy dla was kilka powodów dla których warto z niego korzystać. Manager haseł! Niezbędne narzędzie dla każdego kto korzysta z komputera Spis treściZapomnijcie o żółtych, samoprzylepnych karteczkachGdzie zapisywać hasła?Stwórzcie mocne hasłaCo dalej?Podzielcie konta na te używane w pracy i prywatnieUłatwiamy dostęp do dawno nieużywanych kontProblemy z hasłami z dala od komputeraUzyskajcie dostęp do wszystkich haseł…

Rozkręciliście swój pomysł na biznes. Najpierw byliście tylko wy. Potem doszedł jeden pracownik, drugi, trzeci. Nim się zorientowaliście firma składała się już z około dwudziestu osób. Wypracowane schematy na początku przestały się sprawdzać. Podział obowiązków, kto ma dostęp do czego jest niezbędnym i koniecznym krokiem by firma dalej się rozwijała. W formie krótkiej listy do odhaczania postaramy się przybliżyć co powinniście zrobić w tym momencie. Dla ułatwienia pogrupowaliśmy całość w trzech działach. 1. Polityka haseł Niedawno opublikowano listę najbardziej popularnych haseł używanych, w domyśle, do zabezpieczenia swoich danych. Wśród nich były tak wyszukane hasła jak 123456 czy qazwsx. Jakby się…

Słowo SPAM weszło już do naszego codziennego życia Chyba nikt nie wyobraża sobie już świata bez niechcianych wiadomości. Za otrzymanie części z nich jesteśmy sami sobie winni. Rejestrujemy się w różnych serwisach, gdzie nie czytamy jakie opcje zaznaczone są przy tworzeniu konta i na co się zgadzamy. Jeśli często korzystamy ze sklepu z ubraniami i mamy tam swoje konto to czy na pewno doczytaliśmy, że nasze dane zostały przekazane współpracującym ze sklepem firmom? W ten sposób zamiast wiadomości o ofercie wybranego przez nas serwisu dostaniemy jeszcze kilka innych w gratisie. Jednak taki SPAM jest relatywnie niegroźny, a jedynie uciążliwy. SPAM SPAMOWI nierówny…

Ile serwisów, tylko kont, a do każdego potrzebne hasło, najlepiej unikatowe. Na co dzień jednak jesteśmy leniwi i konia z rzędem temu kto faktycznie ma różne hasła do Facebooka, Twittera, Instagrama czy poczty. To na co jednak może sobie pozwolić statystyczny Jan Kowalski czy Janina Wiśniewska niestety nie jest wskazane dla właściciela firmy. Przyczyna jest prosta, od tych haseł zależy cała firma i dostęp do jej najcenniejszych sekretów. Jak jednak spamiętać wszystkie hasła, jak sprawić by były trudne do rozszyfrowania czy złamania? Jak zarządzać hasłami jakie posiadają nasi pracownicy? Z pomocą przychodzi aplikacja o wdzięcznej nazwie KeePass. To taki wirtualny…

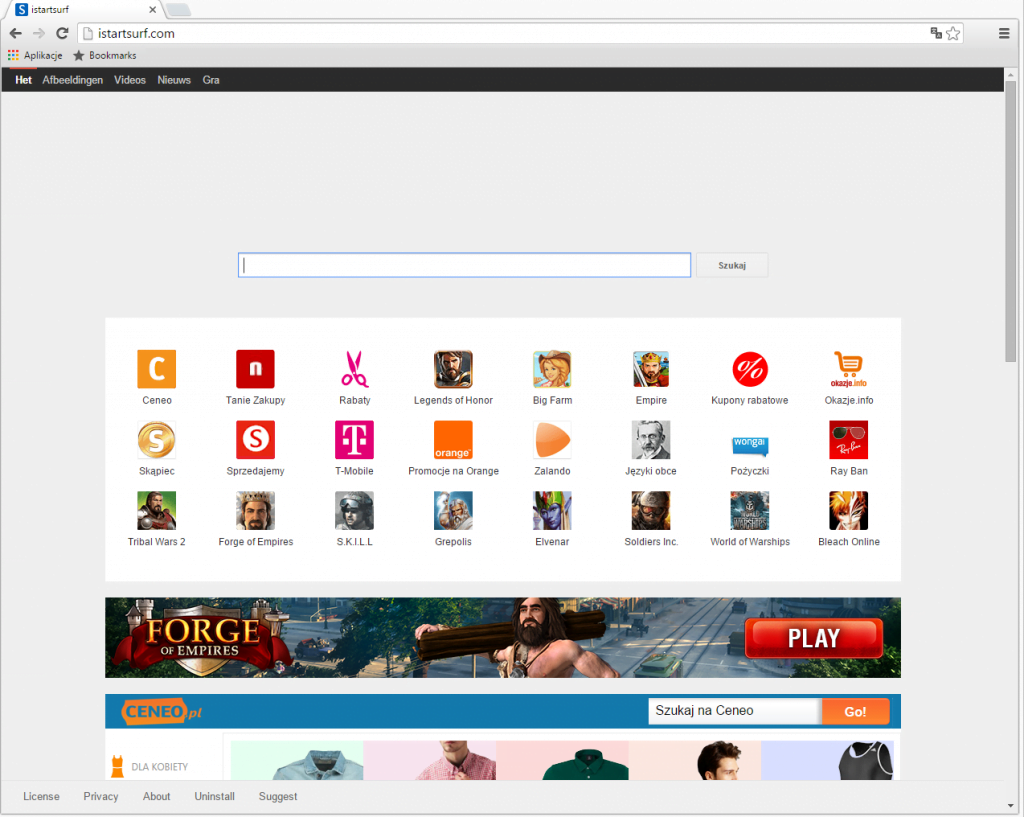

Delta-Homes to aplikacja typu „porywacz” przeglądarki (z ang. browser hijacker). Jeśli chcecie się dowiedzieć skąd się wzięło to oprogramowanie u Was na dysku i czym w ogóle jest broweser hijacker zapraszam do zapoznania się z tekstem o usuwaniu iStartSurf. Jak usunąć w pełni Delta-Homes.com? Pozbywamy się programu: Usuwamy aplikację w panelu sterowania (jego ikona znajduje się w Menu Start. Jeśli mamy problem by ja znaleźć naciśnijmy na klawiaturze znaczek Windowsa i piszemy na klawiaturze „Panel sterowania”, po czym wciskamy klawisz Enter). Następnie wybieramy „Odinstaluj programy” Z listy programów usuwamy te podejrzanie nazwane. Najlepiej posortować je po datach instalacji zaczynając…

W dzisiejszych czasach, w obliczu pojawiających się co chwila wiadomościach o kolejnych wyciekach danych, wykradzionych hasłach czy utraconych kontach w różnych usługach dwustopniowe uwierzytelnianie staje się wręcz obowiązkowe.

W ABC Komputera cz. 1 opisywaliśmy podzespoły jakie powinny się znaleźć w standardowej jednostce centralnej. W tym tekście zapoznamy was z tak zwanymi peryferiami. Nazywa się tak każde urządzenie podłączone do skrzynki, na którą wszyscy mówią komputer. Nie bójcie się więc, myszy nie gryzą. Musicie wiedzieć, że akcesoriów jakie możecie kupić jest naprawdę sporo rodzajów. Także do portfeli! Ale najpierw jednak zapoznajcie się z tym co może lub nie się wam przydać. ABC Komputera cz.2 Spis treściRzeczy, bez których nie ruszycie z pracą na świeżo kupionym komputerzeZbędne acz przyjemne dodatkiCo zrobić gdy dysk w komputerze to za mało?Infografika – to co znajduje…

W tym tekście zapoznamy was z podstawowymi pojęciami dotyczącymi budowy komputera stacjonarnego. Jeśli do tej pory nie odróżniacie pamięci RAM od margaryny Ramy to dobrze trafiliście. Jeśli HDD, SSD i SSHD to dla was zaburzenia takie jak AD-HD to również tekst dla was. Od czego więc zaczynamy? Oczywiście od obudowy.

Każde oprogramowanie, które jest szkodliwe dla komputera zwane jest złośliwym. Często używanym na nie słowem jest jego skrótowa wersja z języka angielskiego – Malware, od maliciuous software. Co kryje się za tym pojęciem?

iStartSurf to aplikacja typu „porywacz” przeglądarki (z ang. browser hijacker). Często znajdziemy ją jako dodatek do pobrań darmowych aplikacji, które często mają nam dać dostęp do instalacji jeszcze kolejnego programu.