W dzisiejszych czasach, w obliczu pojawiających się co chwila wiadomościach o kolejnych wyciekach danych, wykradzionych hasłach czy utraconych kontach w różnych usługach dwustopniowe uwierzytelnianie staje się wręcz obowiązkowe.

Funkcjonalność ta zwiększa bezpieczeństwo naszego konta przez dodanie do logowania dodatkowego czynnika uwierzytelniającego. Może to być np. kod jednorazowy z smsa, elektroniczny token (w postaci samodzielnego urządzenia lub aplikacji na smartfonie) czy karta kodów jednorazowych.

Dzięki temu dostęp do naszego konta jest utrudniony – a tym samym chronimy konto przed dostępem osób trzecich. To idealne rozwiązanie, jeżeli często korzystamy z możliwości logowania poza naszym stałym miejscem pracy lub domem.

Dziś niemal każda usługa oferuje te funkcjonalności i jeśli tylko są dostępne to warto je aktywować i korzystać.

Dwustopniowa weryfikacja – czego dowiesz się z artykułu

Spójrzmy na przykładach jak:

Spis treści

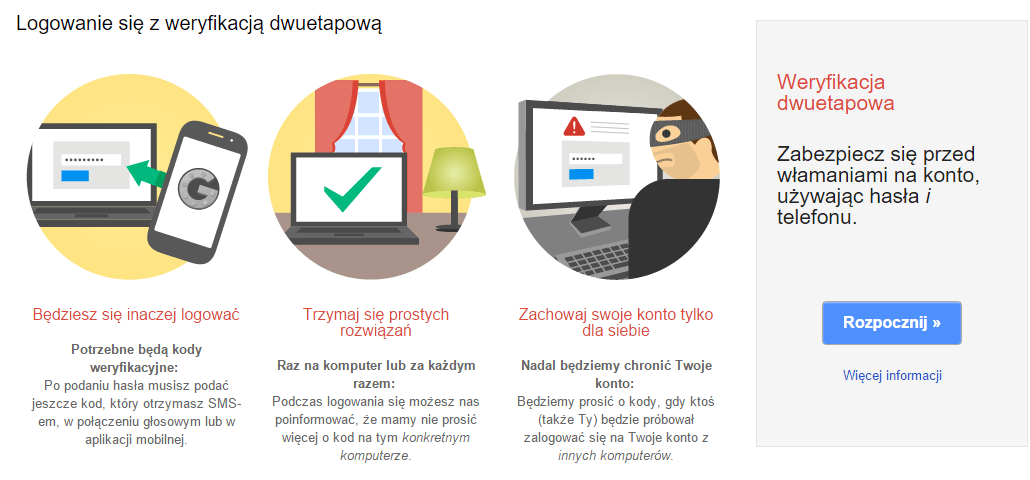

1. Google

Przejdź na stronę Weryfikacji dwuetapowej i zaloguj się. Przez resztę procesu przeprowadzi was bardzo dokładny opis na stronie procesu. Wystarczy kliknąć Rozpocznij w prawym, górnym rogu.

Potem jeszcze tylko raz klikamy Rozpocznij >> i kolejne formularze dokładnie powiedzą nam co robić.

2. Facebook

Przejdź do strony https://www.facebook.com/settings?tab=security zaloguj się.

Facebook powinien być używany jako przykład wszechstronnego zabezpieczania kont użytkowników.

Możesz skorzystać z aplikacji mobilnej z generatorem kodów, powiadomień sms, powiadomień o logowaniu, możesz podglądać miejsca logowania, przeglądarki, a do używania aplikacji firm trzecich w Facebooku możesz używać specjalnych kodów zamiast logować się swoim głównym hasłem do Facebooka.

3. Bankowość online

W przypadku banków pojawia się nawet trzystopniowa weryfikacja. Podajemy hasło do konta oraz wybrane cyfry z numeru PESEL by później przy samym dokonywaniu przelewu być poproszonym o dodatkowe potwierdzenie.

Najczęściej spotykanym trzecim zabezpieczeniem dodatkowym są kody autoryzacyjne SMS. Wykonując dowolną operację w systemie bankowości online musisz potwierdzić operację dodatkowym kodem, który przychodzi smsem na powiązany z kontem numer telefonu. Ostatnio usługa ta również aktywowana jest dla płatności kartą kredytową. Co dodatkowo zabezpiecza nas przed nieautoryzowanymi zakupami.

Alternatywą dla kodów sms jest karta kodów jednorazowych zamawiana przez użytkownika. Kodów z karty używa się podobnie jak kodów sms do potwierdzania operacji.

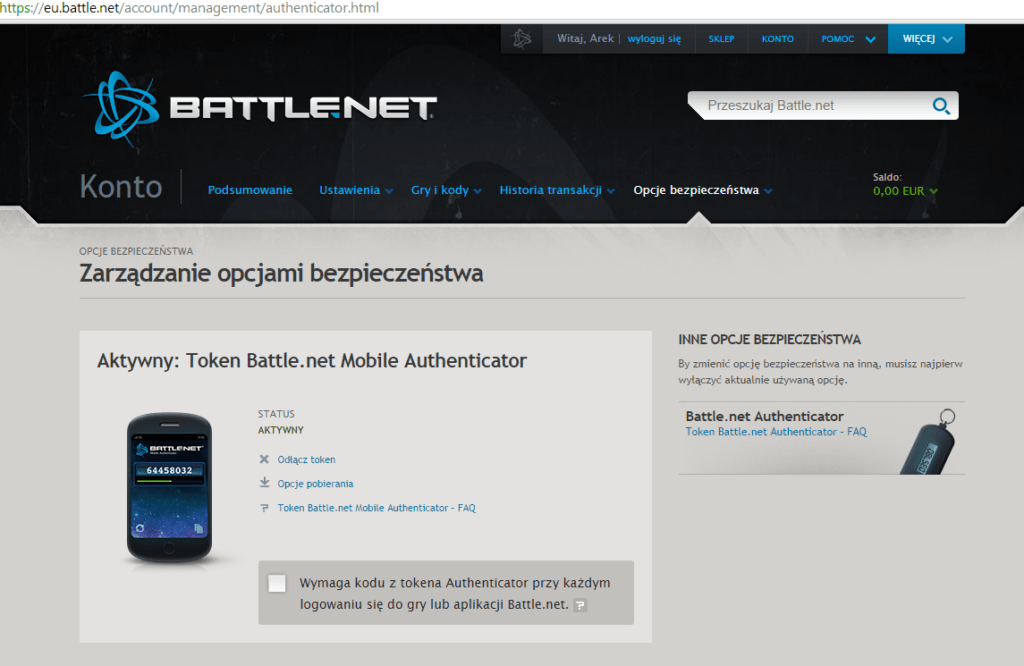

4. Token cyfrowy/aplikacja

Wspominałem, że obok kodów SMS czy kart kodów można stosować token, który kod jednorazowy generuje co 60s.

Zobaczmy na przykładzie firmy Blizzard, która oferuje możliwość przyłączenia tokena (samodzielnego lub aplikacji na smartfon) do swojego konta Battle.net i zabezpieczenia dostępu do naszych gier.

Strona zarządzania tokenem – możliwość przypisania tokena do naszego konta, zamówienia tokena w postaci samodzielnego urządzenia.

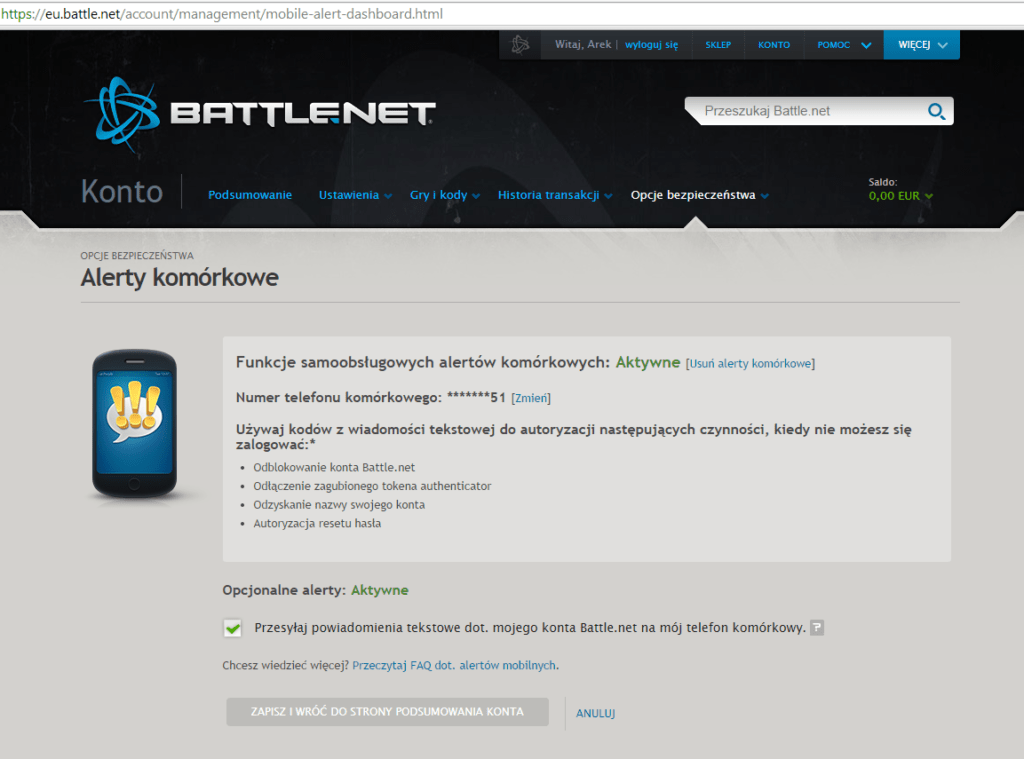

Podobnie jak Facebook firma Blizzard również oferuje alerty komórkowe – powiadomienia smsem o próbach dostępu do Twojego konta. Jeśli ktoś będzie próbował uzyskać dostęp do Twojego konta, nie uda się logowanie zostaniesz o tym natychmiast powiadomiony wiadomością SMS.

Dodatkowo powiązany numer telefonu jest pomocny w przypadku własnych problemów z kontem – zgubiony token, reset hasła itd.

Dwuetapowa weryfikacja stała się niezwykle popularna, kolejne firmy świadczące usługi, głównie w branży gier wprowadzają taką możliwość. Największy serwis pozwalający na dostęp do kilku tysięcy gier w wersji cyfrowej, po weryfikacji drogą elektroniczną wprowadził ją także przez SMSy.

Gry MMO (Massive Multiplayer Online), które wymagają by względnie logować się do nich codziennie najczęściej posiadają własne Tokeny lub ich wersje na urządzenia mobilne. Wszystko to by utrudnić nielegalnym użytkownikom na dostęp do naszych danych, w tym co raz częściej karty płatniczej przypisanej do konta. Warto się więc w nie zaopatrzyć. Nigdy za mało bezpieczeństwa.

___

Artykuł powstał dzięki CORE – polskiemu dystrybutorowi antywirusów AVAST i AVG. AVG PC TuneUp – program do optymalizacji systemu. Komplet 30 aplikacji pozwalających na wykorzystanie mocy komputera w 100%!

Podobał Ci się ten artykuł?

Zapisz się na listę i nie przegap nowych ciekawostek, porad i konkursów!

Dziękuję skorzystałem z porady zobaczymy jak to naprawdę działa po pewnym czasie mogę podsumować moje działanie jak mi wiadomo Facebook i Google wykradane są dane z komputerów

Nic nikomu nie jest wykradane z komputera. Nikogo w Google nie interesują Twoje zdjęcia z wakacji czy save z gry, w którą aktualnie grasz.

Dane są zbierane jak już i to dane anonimowe na podstawie Twojej aktywności, dane, które są używane do rozwoju i ulepszania produktów. Robi to prawie każdy producent oprogramowania i szczegóły na ten temat są w polityce prywatności.

Świetny i treściwy tutorial. Niektórzy nawet nie wiedzą o istnieniu weryfikacji dwuetapowej a większość znaczących usług oferuje takową za darmo… Chociaż i tak co ciekawe nie do końca chroni przed Phishingiem:

http://haker.edu.pl/2015/01/11/facebook-hack-kod-sms/

Niestety nic nie dam nam nigdy 100% gwarancji. Wszystko co robimy to wyścig z tymi, którzy chcą nasze dane uzyskać. Uważam natomiast, że najlepszym rozwiązaniem jest token, dzięki temu, że kody zmieniają się dynamicznie najtrudniej uzyskać dostęp do niego.

Z tokena korzystałam mając konto w jednym z banków .Aby wykonać przelew trzeba było włożyć do niego kartę płatniczą i w czasie transakcji skierować token w odpowiednie miejsce na ekranie monitora i wtedy był wygenerowany dodatkowy kod.Dopiero po jego użyciu transakcja była zaakceptowana.Przyznam,że moim zdaniem, to było to dobre zabezpieczenie konta bankowego 🙂

Zazwyczaj te rozwiązania są prostsze w obsłudze niż opisany przez Panią. Generują one losowy kod, który trzeba przepisać. Rzadziej jest to akceptacja jednym kliknięciem na potwierdzenie.

Dziekuje skorzystalem z porady zobaczymy jak to naprawde dziala po pewnym czasie moge podsumowac moje dzialanie jak mi wiadomo Facebook i Google wykradane sa dane z komputerow

Nic nikomu nie jest wykradane z komputera. Nikogo w Google nie interesuja Twoje zdjecia z wakacji czy save z gry, w ktora aktualnie grasz.Dane sa zbierane jak juz i to dane anonimowe na podstawie Twojej aktywnosci, dane, ktore sa uzywane do rozwoju i ulepszania produktow. Robi to prawie kazdy producent oprogramowania i szczegoly na ten temat sa w polityce prywatnosci.

swietny i tresciwy tutorial. Niektorzy nawet nie wiedza o istnieniu weryfikacji dwuetapowej a wiekszosc znaczacych uslug oferuje takowa za darmo… Chociaz i tak co ciekawe nie do konca chroni przed Phishingiem:http://haker.edu.pl/2015/01…

Niestety nic nie dam nam nigdy 100% gwarancji. Wszystko co robimy to wyscig z tymi, ktorzy chca nasze dane uzyskac. Uwazam natomiast, ze najlepszym rozwiazaniem jest token, dzieki temu, ze kody zmieniaja sie dynamicznie najtrudniej uzyskac dostep do niego.

Z tokena korzystałam mając konto w jednym z banków .Aby wykonać przelew trzeba było włożyć do niego kartę płatniczą i w czasie transakcji skierować token w odpowiednie miejsce na ekranie monitora i wtedy był wygenerowany dodatkowy kod.Dopiero po jego użyciu transakcja była zaakceptowana.Przyznam,że moim zdaniem, to było to dobre zabezpieczenie konta bankowego 🙂

Zazwyczaj te rozwiązania są prostsze w obsłudze niż opisany przez Panią. Generują one losowy kod, który trzeba przepisać. Rzadziej jest to akceptacja jednym kliknięciem na potwierdzenie.