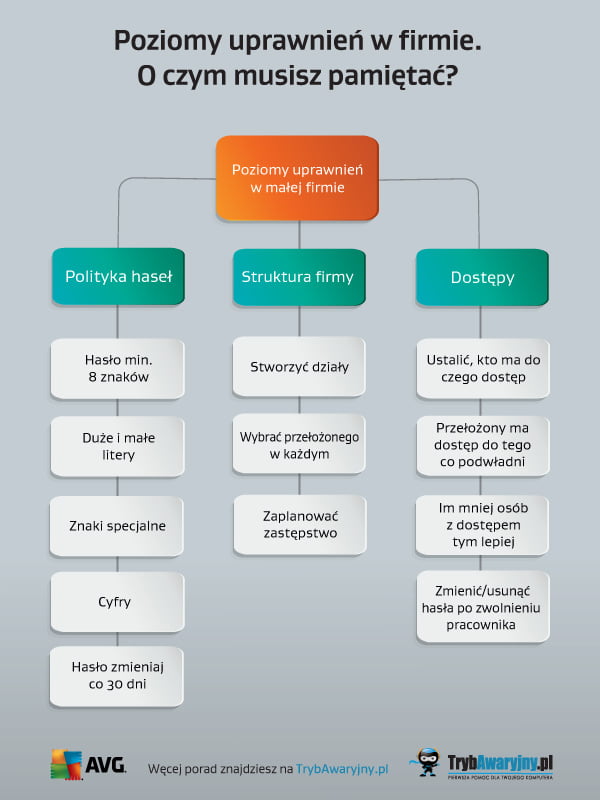

Rozkręciliście swój pomysł na biznes. Najpierw byliście tylko wy. Potem doszedł jeden pracownik, drugi, trzeci. Nim się zorientowaliście firma składała się już z około dwudziestu osób. Wypracowane schematy na początku przestały się sprawdzać. Podział obowiązków, kto ma dostęp do czego jest niezbędnym i koniecznym krokiem by firma dalej się rozwijała. W formie krótkiej listy do odhaczania postaramy się przybliżyć co powinniście zrobić w tym momencie. Dla ułatwienia pogrupowaliśmy całość w trzech działach.

1. Polityka haseł

Niedawno opublikowano listę najbardziej popularnych haseł używanych, w domyśle, do zabezpieczenia swoich danych. Wśród nich były tak wyszukane hasła jak 123456 czy qazwsx. Jakby się nad tym zastanowić to jeśli takie hasło broni dostępu do waszego najlepszego wyniku w Sapera, to w porządku. Jeśli jednak jest to baza danych wszystkich klientów i transakcji to straty dla firmy mogą doprowadzić do jej upadłości. Jak się przed tym ustrzec?

- Hasło powinno się składać z minimum 8 znaków, jednak im dłuższe tym lepiej.

- Powinno zawierać małe i duże litery, cyfry oraz znaki specjalne.

- Nie powinno składać się z imion członków najbliższej rodziny czy dat urodzenia. Zbyt łatwo można je odgadnąć.

- Hasła do danych krytycznych powinny być zmieniane nie rzadziej niż co 30 dni.

- W przypadku gdy jakiś pracownik się zwalnia z pracy lub jest z niej zwalniany należy natychmiast zmienić wszystkie hasła jakie były w jego posiadaniu. A najlepiej przed wręczeniem wypowiedzenia.

2. Struktura firmy

Nie wszyscy pracownicy odpowiedzialni są za te same zadania. Wiecie już, że potrzebna jest księgowa, że przydaje się ktoś do obsługi strony internetowej, ktoś do pakowania i wysyłki. Musicie się zastanowić nad strukturą firmy i:

- Stwórzcie działy, grupując po zbliżonych zadaniach wśród pracowników.

- W każdego dziale wyznaczcie przełożonego.

- Rozważcie możliwość wyboru zastępcy przełożonego. Ewentualnie osoby, która w razie nieobecności tegoż przejmie jego uprawnienia.

3. Dostępy

Kontrola najwyższą formą zaufania. Nie twierdzimy, że zaraz trzeba wszystkich podejrzewać o niecne zamiary, ale lepiej dmuchać na zimne. Najgorsze co możemy zrobić to pozwolić by każdy miał dostęp do wszystkiego.

Raz, że nie ma takiej potrzeby, a dwa, że po co narażać się na zbędne ryzyko. Zawsze warto zabezpieczyć się w umowie próbując obniżyć prawdopodobieństwo kradzieży danych, ale należy się zastanowić nad przydzieleniem odpowiednich dostępów.

- Dajcie dostęp do wyselekcjonowanych danych odpowiednim działom. Człowiek od wysyłki nie powinien móc ustalać cen. Sprzedawca nie może realizować zmian na stronie WWW. Każdy ma zająć się tylko swoją dziedziną.

- Zapewnijcie dostęp przełożonemu do danych na jakich pracują jego podwładni, tak by mógł w przypadku ich nieobecności przejąć ich działania.

- W przypadku nieobecności przełożonego należy nadać upoważnienia jego zastępcy bądź samemu przejąć obowiązki.

- Starajcie się dawać dostępy jak najmniejszej ilości ludzi, tak by łatwo wykryć przecieki i w razie problemów szybciej reagować.

Jeśli trudne hasła was przerażają, mamy na to sposób. Zajrzyjcie do naszego poradnika jak rozpocząć pracę z KeePassem, narzędziem, które pomoże wam łatwo zarządzać wszystkimi hasłami.

Więcej na ten temat znajdziesz tutaj.

Struktura zarządzania hasłami w małej firmie – infografika:

___

Artykuł powstał dzięki CORE – polskiemu dystrybutorowi antywirusów AVAST i AVG. Sprawdź AVG – antywirus dla biznesu. Idealny, jeżeli pracujesz z komputerem i potrzebujesz najlepszej ochrony.

Podobał Ci się ten artykuł?

Zapisz się na listę i nie przegap nowych ciekawostek, porad i konkursów!