Niedawno pisaliśmy porady o tym jak zostać anonimowym w sieci. W ramach tego tekstu wspomnieliśmy o przeglądarce TOR. Chcielibyśmy rozwinąć temat, dla tych z was, którzy chcieliby się dowiedzieć na ten temat nieco więcej.

Czym jest The Onion Router – TOR

Spis treści

- Ale o co chodzi?

- Możliwe rozwiązanie?

- Jak powstał TOR?

- Jakie są podstawy działania Internetu?

- Dlaczego wyświetla nam się strona internetowa?

- Czemu Internet nie jest bezpieczny?

- Jak TOR może być rozwiązaniem?

- The Deep Web

- TOR mail

- TOR a Facebook

- Jak zainstalować TOR?

- Podsumowanie

Ale o co chodzi?

Przypomnijmy, że obecnie podczas korzystania z Internetu zbierane są o nas olbrzymie ilości danych. Nasze preferencje, strony, które odwiedzamy, czego szukamy, gdy kupujemy w sieci, co kupiliśmy, ile czasu spędziliśmy na danej stronie. Dosłownie wszystko. Co więcej, bardzo łatwo wyciągnąć tę wiedzę i później wykorzystać. Stąd, dosłownie sekundy po przeglądaniu książki naszego ulubionego autora zewsząd zaczną nas atakować reklamy tej pozycji. Nie mniej jednak jest to wierzchołek góry lodowej, a informacje te mogą posłużyć do wyłudzenia od nas bardziej wrażliwych danych. Można nas zlokalizować, dowiedzieć się gdzie pracujemy, a także w jakich godzinach i z kim się spotykamy po pracy.

Możliwe rozwiązanie?

Jeśli naprawdę chcemy się od tego uwolnić to jedną z opcji jest właśnie TOR (The Onion Router). Skąd wzięło się w nazwie słowo Onion – cebula? Ogry są jak cebula i TOR jest jak cebula, mają warstwy! Niestety ostatnimi czasy przez swoje działanie TOR określany jest jako zagłębie hakerów i kopalnią bitcoinów. Dzięki czemu łatwo można nim straszyć osoby, które nie bardzo orientują się w sprawie.

Jak powstał TOR?

Jest to oprogramowanie pozwalające przeglądać sieć anonimowo. Zostało ono wyprodukowane przez organizację non profit, która postanowiła walczyć ze szpiegowaniem obywateli przez rządy i korporacje. Choć teoria z cebulą jest słuszna, to warto wiedzieć, iż swoją nazwę TOR zawdzięcza metodzie onion routing, która pozawala zacierać za sobą ślady. W jaki sposób? Dowiecie się za chwilę. Co ciekawe, najwięcej finansowania fundacja otrzymuje od rządu Stanów Zjednoczonych, co daje nam prawo przypuszczać, że jednak służby wywiadowcze USA nadal mają podgląd do naszych danych. Na pocieszenie powiemy, że tylko oni. Oficjalnie projekt jest wspierany jako pomoc dla obywateli krajów autorytarnych, by ci mogli ukrywać się ze swoimi planami i zamiarami przed własnymi władzami. Tutaj dowiesz się więcej na temat TOR’a.

Jakie są podstawy działania Internetu?

Aby zrozumieć jak TOR sprawia, że jesteśmy bardziej bezpieczni warto zastanowić się nad tym jak działa sama sieć. Internet u podstaw to seria połączeń pomiędzy PCtami na olbrzymie odległości. Zaczęło się to wszystko wraz z rozwojem technologii u początków ery komputerów. Wtedy to inżynierom udało się połączyć kilka urządzeń w sieć lokalną. Pracowali nad tym by można te połączenia wydłużać. Jednakże dopiero stworzenie światłowodów umożliwiło połączenia międzykontynentalne, wtedy też narodził się Internet jaki znamy obecnie.

Dlaczego wyświetla nam się strona internetowa?

Niektóre z komputerów posiadają dane przechowywane w sieci. Na ich podstawie działają strony internetowe, czy całe serwisy jak chociażby Google. Tego typu urządzenia są ogólnie nazwane serwerami. Z kolei nasze PCty czy smartfony to klienci. Aby uzyskać cokolwiek klient musi się wpierw połączyć z serwerem. Nie ma innej drogi. Choć to klient musi zainicjować akcję przepływ informacji odbywa się w oba kierunki. Dane przesyłane są w pakietach, które nie tylko zawierają to co chcemy przesłać lub odebrać, ale także informacje o nas samych i o naszym celu.

Czemu Internet nie jest bezpieczny?

Skoro już wiemy co zawierają pakiety to teraz wyobraźmy sobie, że nie tylko serwer z nich skorzysta żeby zwyczajnie pokazać nam stronę z wynikami w wyszukiwarce Google. Wiele organizacji i osób jest w stanie przechwycić te dane, katalogować je i wyciągać z nich informacje czy statystyki. Co więcej takie analizy to obecnie bardzo potężny, dochodowy biznes.

Jak TOR może być rozwiązaniem?

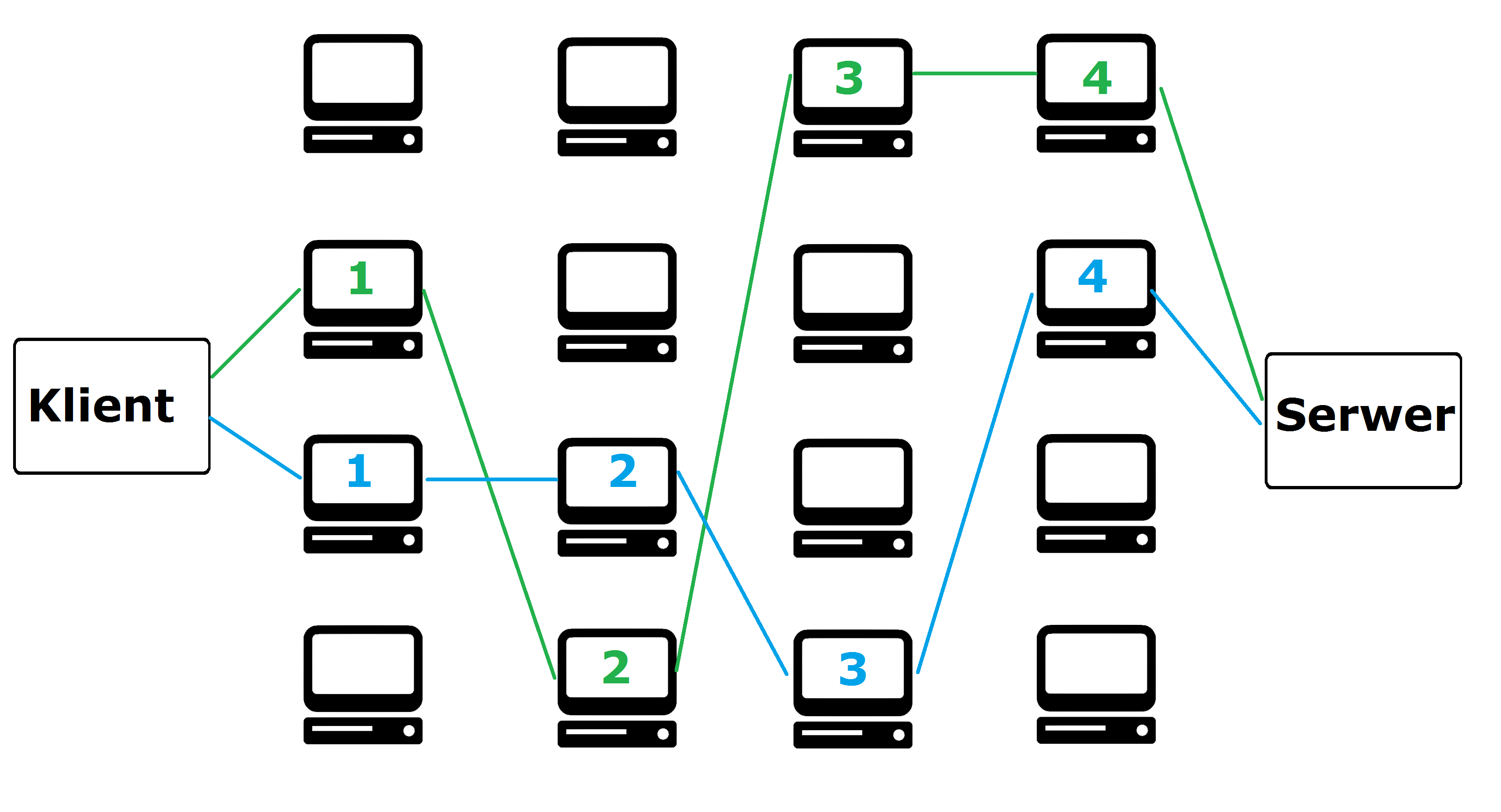

Są dwie ważne kwestie, o których powinniście wiedzieć. Pierwsza to fakt, że sieć z jakiej korzysta TOR składa się z ochotników, którzy udostępniają swoje komputery jako „węzły”. Tak jak wspomnieliśmy, przeglądając Internet nasz sprzęt łączy się z serwerem. W przypadku korzystania z TORa połączenie to nie jest bezpośrednie, a wiedzie przez wiele takich węzłów, zanim ostatecznie do niego trafi. Nawet gdy ponownie spróbujemy uruchomić tę samą stronę nasza droga do niej będzie inna, za każdym razem losowa.

Drugą ważną rzeczą jest to co pisaliśmy o samych pakietach. Normalnie zawierają one informacje o kliencie i serwerze. Dzięki temu jak działa TOR pakiet ma jednak kolejne warstwy (Tak! Jak cebula!), dzięki czemu bardzo trudno dotrzeć do tego kto i co chciał w sieci odwiedzić. Wszystko co wysyła serwer najpierw idzie do węzła 4, ten odpakowuje pakiet i dowiaduje się, że ma całość przesłać do 3. Od 3 do 2, 2 do 1 i wreszcie od 1 do klienta. Naturalnie to tylko przykład. Podczas faktycznego korzystania z TORa węzłów jest znacznie więcej. Warto nadmienić, że każdy węzeł posiada tylko informacje skąd przyszła wiadomość i gdzie ją przesłać dalej. Nie wie nic o żadnych warstwach powyżej ani tych poniżej.

The Deep Web

TOR oprócz ukrywania naszej obecności w sieci służy także jako brama do tak zwanej Głębokiej Sieci, czyli do stron, które są niedostępne z poziomu zwykłej przeglądarki. Znajdziemy tam najbardziej nielegalne z możliwych rzeczy, ale także informacje, które są niepożądane przez możnych tego świata. Krąży wiele legend o tym miejscu. My powiemy tylko tyle, że w każdej legendzie jest ziarno prawdy. Najłatwiej całość porównać to do oceanu. Regularny Internet to powierzchnia wody, a Deep Web to wszystko to co kryje się pod jej taflą.

TOR mail

Początkowo była oficjalna usługa dostarczana przez twórców projektu o nazwie widocznej w nagłówku. Niestety jakiś czas temu została zamknięta i nic nie słychać o jej reaktywacji. Tam gdzie deweloperzy zaniemogli pojawili się inni. Jednym z rozwiązań jest Mail2Tor. Korzysta on z przesyłu danych siecią TOR co zapewnia nam anonimowość. Twórcy zachęcają by po więcej informacji oraz po instrukcję korzystania kontaktować się z nimi osobiście. Prawdopodobnie ma to na celu sprawdzenie czy faktycznie jesteśmy zwykłymi użytkownikami czy osobami próbującymi walczyć z usługą.

TOR a Facebook

Jak już zdążyliście się zapewne zorientować Facebook jest jednym wielkim zbieraczem informacji o nas. Może zadziwi was fakt, iż portal stworzył specjalną edycję swojej strony dla użytkowników TORa, która pozwala pozostać anonimowym. Co więcej firma zaprzęgła do pracy własnych programistów, by ci wybrali odpowiedni adres w przeglądarce, taki który dodatkowo zwiększy bezpieczeństwo. Powód takich działań? Najpewniej wsparcie dla walczących z totalitaryzmem i umożliwienie im kontaktów z olbrzymią bazą użytkowników Facebooka. Jedyne co musicie zrobić to w przeglądarce TOR wprowadzić adres: https://www.facebookcorewwwi.onion/

Jak zainstalować TOR?

Tutaj znajdziecie instrukcję krok po kroku jak zainstalować i zacząć korzystać z TOR.

Podsumowanie

Czy jest jakaś alternatywa? Niestety nie bardzo. Żadna inna usługa nie zbliża się nawet do popularności Cebuli. Pamiętajcie, że choć TOR wydaje się świetnym narzędziem należy pamiętać o bezpieczeństwie. Przez swoje możliwości przeglądarka jest często atakowana przez grupy hakerskie, które oczywiście próbują pozyskać dane, skoro ktoś chce je ukryć. Na pewno należy się pozbyć wszystkich wtyczek, a już zdecydowanie tej z Flashem. Dodatkowo, jak wspominaliśmy rząd USA może nam spojrzeć na ręce nawet jeśli nie robimy niczego nielegalnego. Warto także mieć zainstalowane aktualne narzędzie antywirusowe, na przykład którąś z naszych propozycji.

Zwyczajnie korzystajcie z TORa z głową !

Oczywiście jeżeli potrzebujecie więcej informacji na temat TOR – piszcie w komentarzu, postaram się odpowiedzieć!

___

Artykuł powstał dzięki CORE – polskiemu dystrybutorowi antywirusów AVAST i AVG. Sprawdź AVG Secure VPN. Prywatność i anonimowość w sieci jest możliwa!

Podobał Ci się ten artykuł?

Zapisz się na listę i nie przegap nowych ciekawostek, porad i konkursów!