Z artykułu „The Onion Router (TOR), czyli z czym to się je?” dowiedzieliście się co nieco o tym czym TOR w ogóle jest, jak działa, do czego służy i czy jest bezpieczny. Odkryliście także drugą stronę medalu zwanego Internetem, czyli Deep Web. Dzisiaj przeprowadzimy was krok po kroku poprzez samą przeglądarkę.

Spis treści

ABC TORa – wszystko co musisz wiedzieć

Zaczynamy!

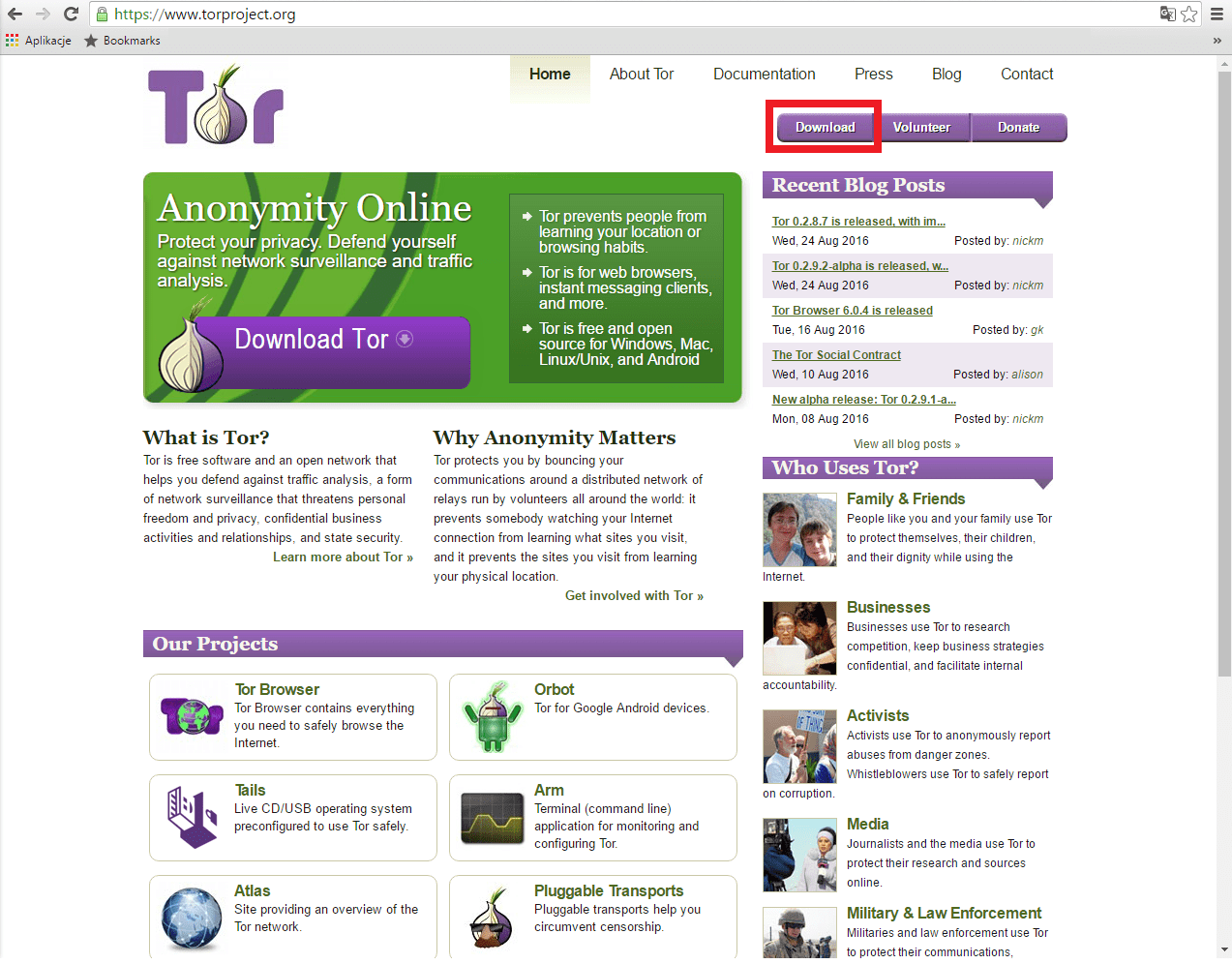

Udajemy się na stronę www.torproject.org i szukamy w górnej części przycisku Download.

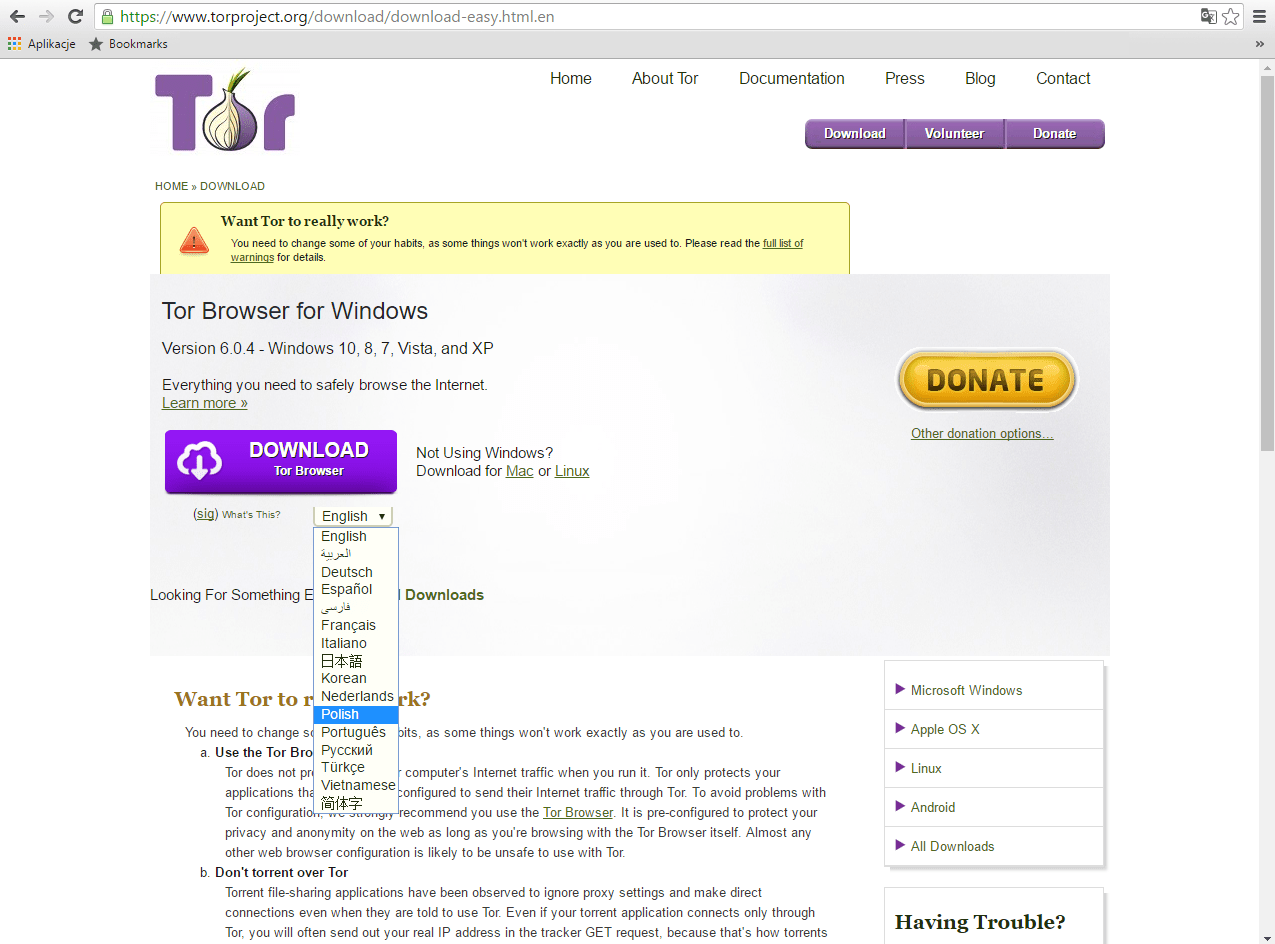

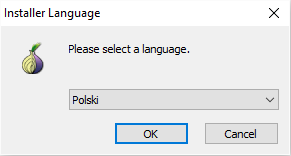

Co ciekawe, przeglądarka ma także wersję po polsku i jest dostępna nie tylko na systemy Windows, ale także Mac i Linux. Klikamy przycisk DOWNLOAD Tor Browser

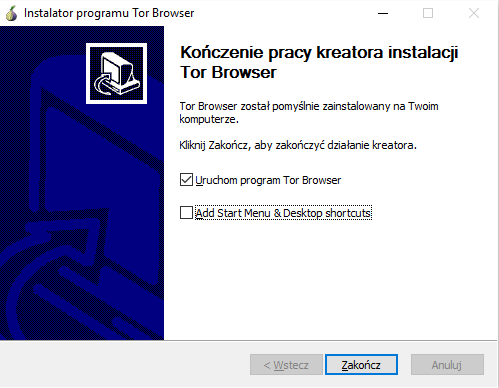

Dalej wybieramy lokalizację na dysku i klikamy Instaluj. Po całym procesie pozostawiamy opcję Uruchom Program Tor Browser zaznaczoną i klikamy Zakończ.

Sprawdź nasze darmowe poradniki i programy

Pierwsze uruchomienie

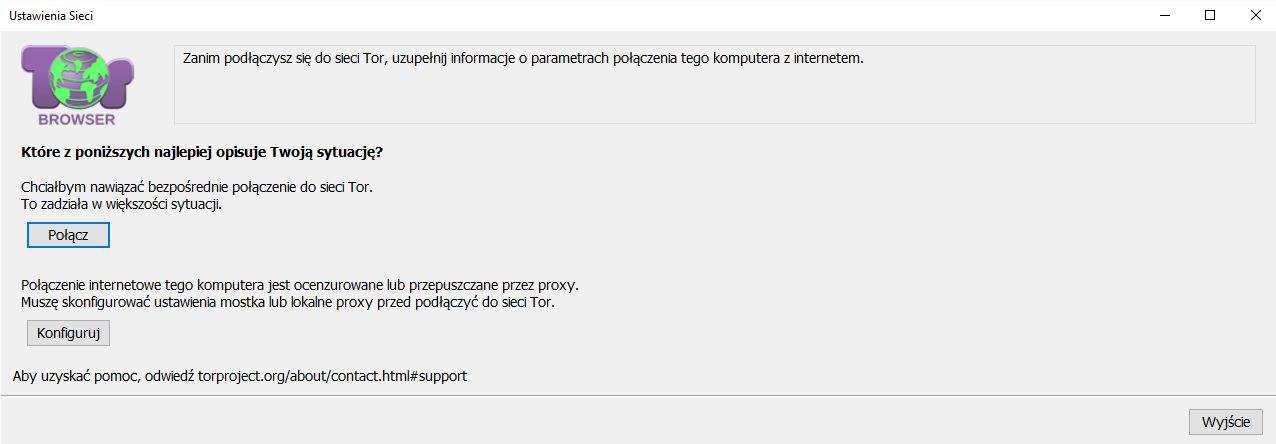

Zaczynamy od ustawień sieci. Większość użytkowników domowych w Polsce wybierze pierwszą opcję i kliknie Połącz. Z tego powodu tylko wspominamy o tym, że jest druga opcja, dla osób korzystających z proxy do połączenia z Internetem. Wtedy TOR pozwala nam dostosować ustawienia do naszych potrzeb.

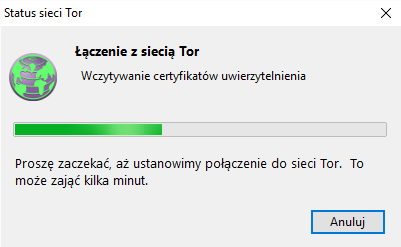

Po krótkiej chwili okraszonej paskiem ładowania połączymy się z siecią TOR i będziemy mogli zacząć korzystanie z przeglądarki.

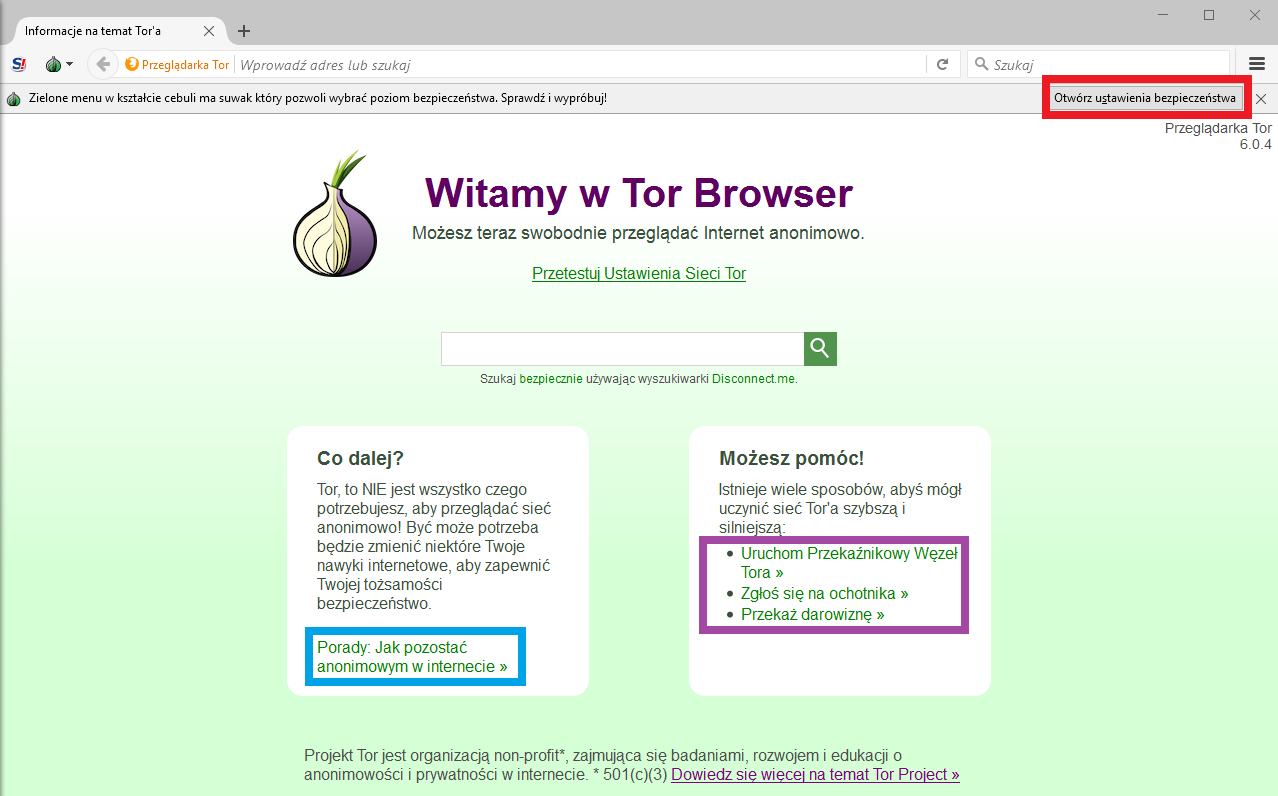

I już! Właściwie możemy od razu rzucić się w wir bezpiecznego surfowania po sieci. Nie mniej jednak warto przyjrzeć się stronie głównej przeglądarki.

Garść porad

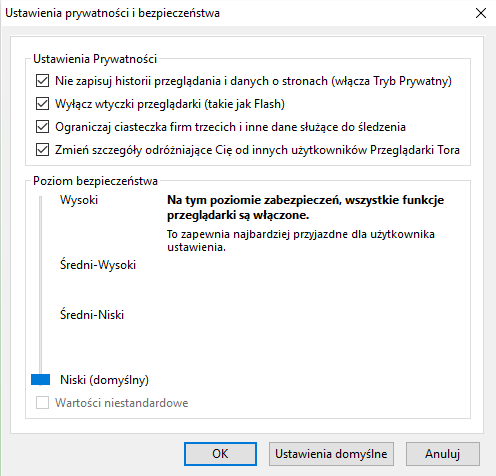

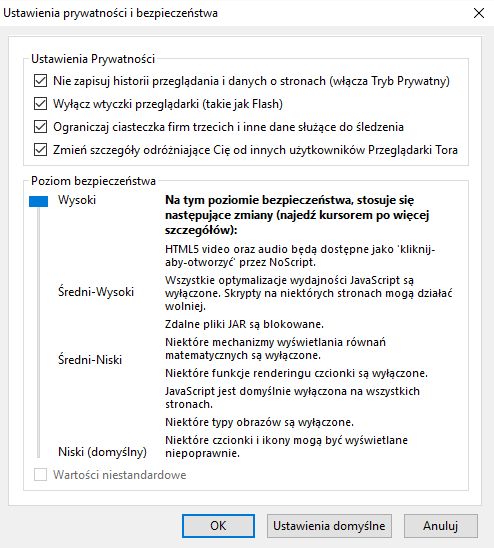

Po pierwsze przeglądarka zachęca nas do samodzielnego ustawienia jak bardzo chcemy chronić naszą prywatność i zadbać o bezpieczeństwo (czerwony prostokąt). Dla przykładu pokażemy najniższe ustawienia i najwyższe.

Na niebiesko oznaczyliśmy link do porad z zakresu anonimowości w sieci samych twórców TORa, warto się z nimi zapoznać. Wiedzy nigdy za mało. Na fioletowo zaś wskazaliśmy wam trzy linki, przy pomocy których możecie wesprzeć projekt. Przypominamy, że tworzy go organizacja non-profit, także możecie sypnąć groszem. Możecie również zostać węzłem TORa. Cały proces opisywaliśmy z grubsza w tekście, do którego link macie na samej górze. Osobiście nie polecamy. Można przez przypadek zostać oskarżonym jeśli to na naszym komputerze zakończą się poszukiwania winnego. Choć oczywiście wybronimy się z tego, to jednak stres związany z całą sprawą może nie być tego wart. Nie mniej jednak taka opcja jest dostępna.

Słowo końcowe

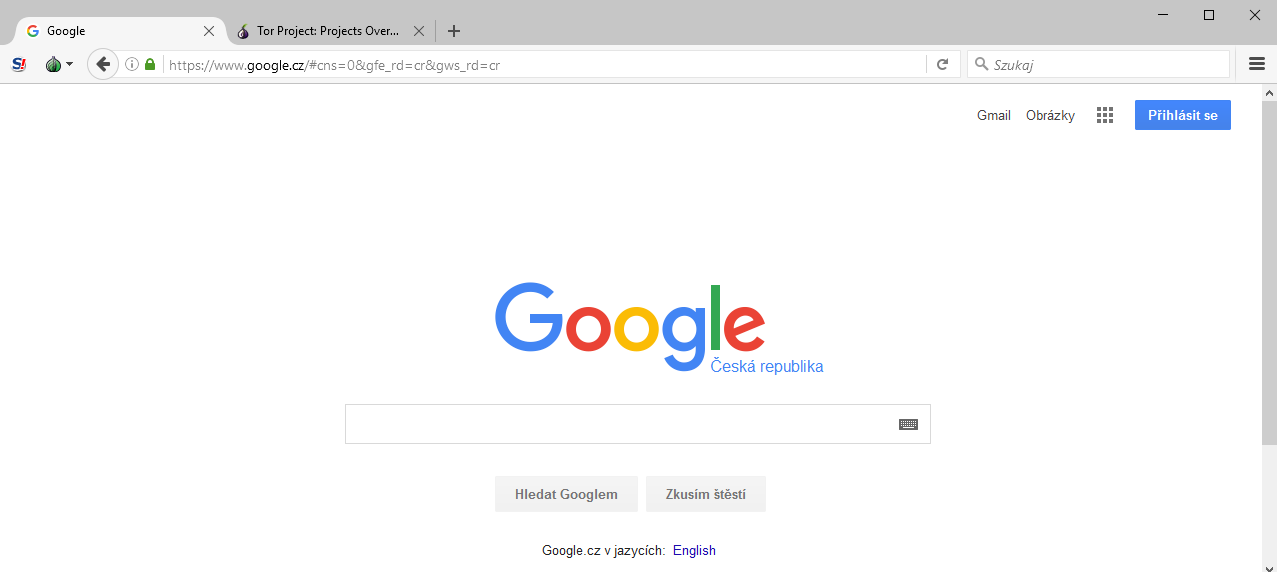

Z poziomu przeglądarki możecie swobodnie odpalić wyszukiwarkę Google. Nie zdziwcie się tylko jeśli jej język będzie troszkę egzotyczny. Znaczy to, że ostatni węzeł przez jaki przechodziło nasze połączenie był z kraju, w którym obowiązuje język widoczny właśnie na ekranie.

Skrytego i bezpiecznego korzystania!

___

Artykuł powstał dzięki CORE – polskiemu dystrybutorowi antywirusów AVAST i AVG. Sprawdź AVG Secure VPN. Prywatność i anonimowość w sieci jest możliwa!

Podobał Ci się ten artykuł?

Zapisz się na listę i nie przegap nowych ciekawostek, porad i konkursów!

Czy samo korzystanie z takiej przeglądarki pomijając jakieś głębsze penetracje Deep Webu, tylko zwykłe codzienne korzystanie z przeglądarki jest bezpieczne? Nie zwraca ona uwagi jakiegoś CBŚ czy hackerów dybiących na niewinne osoby? 😉

CBŚ nie ma raczej takiego zaplecza żeby pilnować tego typu sieci. Wątpię żeby ktokolwiek poza jej twórcą potrafił ją pilnować. Co do hakerów mniemam że oni też nie są w stanie pilnować sieci. Jeżeli już coś to ewentualnie są w stanie przechwytywać pakiety, które przez nich przechodzą. I tu rodzi się pytanie na które raczej nikt kto tego nie robił nie zna odpowiedzi. Jak łatwo jest rozebrać cebulę 🙂

Dalej już jak się domyślam nie jest trudno bo raczej bazuje to na adresach IP lub czymś podobnym

Na ile to bezpieczne chyba musisz ocenić sam

CBŚ faktycznie raczej nie zajrzy, prędzej służby wywiadowcze USA, o których pisałem w tekście. Oni mają umowę z TORem i szperają do woli. Problem nie leży w łatwości rozbioru cebuli (nie jest tak prosto), ale w tym, że ciężko udowodnić, która z osób w węźle dokonała „czynu haniebnego”. Generalnie nie pochwalamy tych ostatnich 🙂

Czy samo korzystanie z takiej przeglądarki pomijając jakieś głębsze penetracje Deep Webu, tylko zwykłe codzienne korzystanie z przeglądarki jest bezpieczne? Nie zwraca ona uwagi jakiegoś CBŚ czy hackerów dybiących na niewinne osoby? 😉

CBŚ nie ma raczej takiego zaplecza żeby pilnować tego typu sieci. Wątpię żeby ktokolwiek poza jej twórcą potrafił ją pilnować. Co do hakerów mniemam że oni też nie są w stanie pilnować sieci. Jeżeli już coś to ewentualnie są w stanie przechwytywać pakiety, które przez nich przechodzą. I tu rodzi się pytanie na które raczej nikt kto tego nie robił nie zna odpowiedzi. Jak łatwo jest rozebrać cebulę :)Dalej już jak się domyślam nie jest trudno bo raczej bazuje to na adresach IP lub czymś podobnymNa ile to bezpieczne chyba musisz ocenić sam

CBŚ faktycznie raczej nie zajrzy, prędzej służby wywiadowcze USA, o których pisałem w tekście. Oni mają umowę z TORem i szperają do woli. Problem nie leży w łatwości rozbioru cebuli (nie jest tak prosto), ale w tym, że ciężko udowodnić, która z osób w węźle dokonała „czynu haniebnego”. Generalnie nie pochwalamy tych ostatnich 🙂

Podrzucam aktywne linki w sieci Tor http://itcontent.eu/strony-…

[…] Jak korzystac z sieci TOR? Jak zainstalować TOR? Jak korzystać z bezpiecznej przeglądarki? Instrukcja krok po kroku […]

Może tam jakiś warezy są co nie padają jak na zwykłych www. Tylko jak to trafić. W sieci stare pliki bardzo trudno znaleźć gdziekolwiek, remoty książek itp.

Szkoda, że ani słowa o tak podstawowej rzeczy, jak weryfikacja instalatora.

[…] wystarczy ściągnąć przeglądarkę TOR stąd. Jeśli zdecydujesz się pobrać przeglądarkę, tutaj poznasz więcej szczegółów na jej […]

Kiedy używałam smartfonu z androidem do 10, łączyłam się z torem bez problemu. Teraz mam 11kę i dupa. Cały czas dostaję info że „serwer proxy odrzucił połączenie”. Co robić?

Korzystałem przez oststnie dwa lata z przeglądarki TOR między innymi logując się na swoje konto Facebook. Od mięsiąca nie mogę tego zrobić. Pojawia się komunikat jak poniżej. Na tym samym komputerze na innych przeglądarkach nie ma żadnego problemu. Pisałem do pomocy Facebooka ale brak odpowiedzi. Proszę o pomoc.

Cześć,

Niestety nie potrafię tu nic doradzić, jeśli te same poświadczenia działają w normalnej przeglądarce, a nie działają na TOR to bankowo problem jest po stronie facebooka.

[…] Jest to oprogramowanie pozwalające przeglądać sieć anonimowo. Zostało ono wyprodukowane przez organizację non profit, która postanowiła walczyć ze szpiegowaniem obywateli przez rządy i korporacje. Choć teoria z cebulą jest słuszna, to warto wiedzieć, iż swoją nazwę TOR zawdzięcza metodzie onion routing, która pozawala zacierać za sobą ślady. W jaki sposób? Dowiecie się za chwilę. Co ciekawe, najwięcej finansowania fundacja otrzymuje od rządu Stanów Zjednoczonych, co daje nam prawo przypuszczać, że jednak służby wywiadowcze USA nadal mają podgląd do naszych danych. Na pocieszenie powiemy, że tylko oni. Oficjalnie projekt jest wspierany jako pomoc dla obywateli krajów autorytarnych, by ci mogli… Czytaj więcej »