Od narodzin komputerów ludzie walczyli z zagrożeniem ze strony złośliwego oprogramowania (malware). Ale czym właściwie jest malware (“malicious software”, czyli „złośliwe oprogramowanie”)? W tym artykule definiujemy złośliwe oprogramowanie, przedstawiamy wiele różnych jego typów i wyjaśniamy, jak to działa. Opisujemy również znaki ostrzegawcze zainfekowanego urządzenia i wyjaśniamy, jak temu zapobiec za pomocą oprogramowania Avast, światowej klasy ochrony przed złośliwym oprogramowaniem.

Złośliwe oprogramowanie to zbiorcze określenie wszelkiego rodzaju „złośliwego oprogramowania”, które ma na celu infiltrację urządzenia bez Twojej wiedzy. Istnieje wiele rodzajów złośliwego oprogramowania, a każde z nich działa inaczej w dążeniu do swoich celów. Jednak wszystkie warianty złośliwego oprogramowania mają dwie wspólne cechy: są podstępne i aktywnie działają w Twoim najlepszym interesie.

Spis treści

- Więc złośliwe oprogramowanie to tylko wirus komputerowy?

- Jak działa złośliwe oprogramowanie?

- Co robi złośliwe oprogramowanie?

- Których urządzeń może dotyczyć problem?

- Skąd będę wiedzieć, czy moje urządzenie zostało zainfekowane?

- Czy można pozbyć się złośliwego oprogramowania?

- Chroń swoje urządzenia przed złośliwym oprogramowaniem

Więc złośliwe oprogramowanie to tylko wirus komputerowy?

Czy złośliwe oprogramowanie to wirus? Tak i nie. Chociaż wszystkie wirusy komputerowe to złośliwe oprogramowanie, nie każde złośliwe oprogramowanie to wirusy. Wirusy to tylko jeden rodzaj złośliwego oprogramowania. Wiele osób będzie używać tych dwóch terminów zamiennie, ale z technicznego punktu widzenia wirusy i złośliwe oprogramowanie to nie to samo.

Pomyśl o tym w ten sposób: Malware to złośliwy kod. Wirusy komputerowe to złośliwy kod, który rozprzestrzenia się między komputerami i sieciami

Jak działa złośliwe oprogramowanie?

Bez względu na typ, wszystkie złośliwe oprogramowanie działa według tego samego podstawowego schematu: użytkownik nieświadomie pobiera lub instaluje złośliwe oprogramowanie, które infekuje urządzenie.

Większość infekcji złośliwym oprogramowaniem występuje, gdy nieumyślnie wykonujesz akcję, która powoduje pobranie złośliwego oprogramowania. Może to być kliknięcie łącza w wiadomości e-mail lub odwiedzenie złośliwej witryny internetowej. W innych przypadkach hakerzy rozpowszechniają złośliwe oprogramowanie za pośrednictwem usług udostępniania plików peer-to-peer i bezpłatnych pakietów do pobrania oprogramowania. Osadzanie odrobiny złośliwego oprogramowania w popularnych torrentach, to skuteczny sposób na rozprzestrzenienie go wśród szerokiej bazy użytkowników. Urządzenia mobilne mogą być również infekowane za pośrednictwem wiadomości tekstowych.

Inną techniką jest ładowanie złośliwego oprogramowania do oprogramowania układowego pamięci USB lub dysku flash. Ponieważ złośliwe oprogramowanie jest ładowane do wewnętrznego sprzętu urządzenia (a nie do przechowywania plików), jest mało prawdopodobne, aby Twoje urządzenie wykryło złośliwe oprogramowanie. Dlatego nigdy nie należy wkładać nieznanego dysku USB do komputera.

Po zainstalowaniu złośliwego oprogramowania infekuje ono Twoje urządzenie i zaczyna działać w kierunku celów hakerów. To, co odróżnia różne typy złośliwego oprogramowania od siebie, to sposób, w jaki to robią. Jak działa złośliwe oprogramowanie? Co to jest atak złośliwego oprogramowania? Dowiedzmy Się.

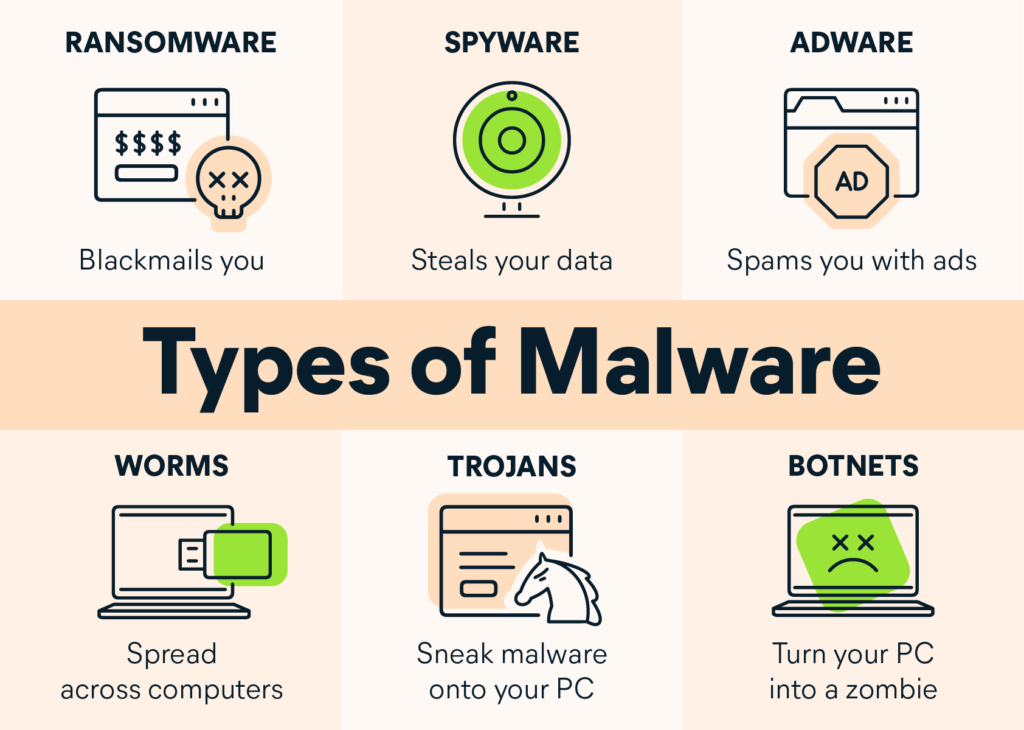

Typowe typy złośliwego oprogramowania

Zdecydowana większość szkodliwego oprogramowania należy do następujących podstawowych kategorii, w zależności od sposobu działania:

Ransomware

Ransomware

Ransomware to żądanie okupu za Twoje pliki. Zwykle działa, blokując lub odmawiając dostępu do urządzenia i plików, dopóki nie zapłacisz okupu hakerowi. Wszelkie osoby lub grupy przechowujące krytyczne informacje na swoich urządzeniach są narażone na zagrożenie ze strony oprogramowania ransomware.

Programy szpiegujące

Programy szpiegujące

Oprogramowanie szpiegujące zbiera informacje o urządzeniu lub sieci, a następnie przekazuje te dane z powrotem do atakującego. Hakerzy zazwyczaj używają oprogramowania szpiegującego do monitorowania aktywności w Internecie i zbierania danych osobowych, w tym danych logowania, numerów kart kredytowych lub informacji finansowych, w celu oszustwa lub kradzieży tożsamości.

Robaki

Robaki

Robaki zostały zaprojektowane z myślą o jednym celu: proliferacji. Robak infekuje komputer, a następnie replikuje się, rozprzestrzeniając na dodatkowe urządzenia, pozostając aktywnym na wszystkich zainfekowanych maszynach. Niektóre robaki działają jako agenci dostarczający, instalując dodatkowe złośliwe oprogramowanie. Inne typy są zaprojektowane tylko do rozprzestrzeniania się, bez celowego powodowania szkód na maszynach hosta – ale nadal zapychają sieci z zapotrzebowaniem na przepustowość.

Oprogramowanie reklamowe

Oprogramowanie reklamowe

Zadaniem adware jest tworzenie przychodów dla programisty poprzez narażanie ofiary na niechciane reklamy. Popularne typy adware to darmowe gry lub paski narzędzi przeglądarki. Gromadzą dane osobowe ofiary, a następnie wykorzystują je do personalizowania wyświetlanych reklam. Chociaż większość adware jest legalnie zainstalowana, z pewnością nie jest mniej irytujące niż inne rodzaje złośliwego oprogramowania.

Trojany

Trojany

Starożytni greccy poeci opowiadali o ateńskich wojownikach ukrywających się wewnątrz gigantycznego drewnianego konia, a następnie wyłaniających się po tym, jak Trojanie wciągnęli go w mury ich miasta. Koń trojański jest zatem pojazdem dla ukrytych napastników. Malware trojan infiltruje urządzenie ofiary, podszywając się pod legalne oprogramowanie. Po zainstalowaniu trojan aktywuje się, czasami posuwając się do pobrania dodatkowego złośliwego oprogramowania.

Botnety

Botnety

Botnet nie jest rodzajem złośliwego oprogramowania, ale siecią komputerów lub kodu komputerowego, które mogą przeprowadzać lub uruchamiać złośliwe oprogramowanie. Atakujący infekują grupę komputerów złośliwym oprogramowaniem znanym jako „boty”, które są zdolne do odbierania poleceń ze swojego kontrolera.

Komputery te tworzą następnie sieć, zapewniając administratorowi dostęp do znacznej zbiorowej mocy obliczeniowej, która może być wykorzystywana do koordynowania rozproszonych ataków typu „odmowa usługi” (DDoS), wysyłania spamu, kradzieży danych i tworzenia fałszywych reklam w przeglądarce.

Co robi złośliwe oprogramowanie?

Ransomware to najbardziej konfrontacyjna i bezpośrednia forma złośliwego oprogramowania. Podczas gdy inne typy działają niezauważone, ransomware natychmiast ujawnia swoją obecność, żądając zapłaty w zamian za odzyskanie dostępu do urządzenia lub plików.

W większości przypadków złośliwe oprogramowanie jest znacznie trudniejsze do zaobserwowania, pracując cicho za kulisami. Niektóre typy są złośliwe ze względu na złośliwość, usuwając ważne dane z zainfekowanych maszyn. Bez oszustwa lub kradzieży jedyną nagrodą dla hakera jest frustracja i niepowodzenia doświadczane przez ofiary.

Inne przypadki złośliwego oprogramowania niosą ze sobą poważniejsze konsekwencje. Maszyny zainfekowane tego typu złośliwym oprogramowaniem przechwytują dane osobowe lub finansowe użytkownika, a następnie przekazują je hakerowi, który wykorzystuje je do oszustw finansowych lub kradzieży tożsamości. Na tym etapie samo usunięcie złośliwego oprogramowania nie wystarcza do naprawienia tych przestępstw.

Ponieważ złośliwe oprogramowanie opiera się na mocy obliczeniowej zainfekowanego urządzenia, ofiary często doświadczają poważnych problemów z wydajnością. Nagłe spowolnienie może być objawem infekcji złośliwym oprogramowaniem.

Których urządzeń może dotyczyć problem?

Żadne urządzenie nie jest odporne na złośliwe oprogramowanie. Urządzenia z Androidem i komputery Mac mogą otrzymywać złośliwe oprogramowanie, podobnie jak komputery PC. I chociaż złośliwe oprogramowanie na iOS jest rzadkością, iPhone’y i iPady są podatne na zagrożenia bezpieczeństwa.

Niedawna instancja złośliwego oprogramowania dla komputerów Mac jest wystarczająco wyrafinowana, aby aktywnie omijać zabezpieczenia. Znany jako CrescentCore, sprawdza urządzenie ofiary pod kątem kilku powszechnie używanych programów antywirusowych. Jeśli CrescentCore je znajdzie, natychmiast przestanie działać, aby uniknąć wykrycia.

Zarówno urządzenia mobilne z systemem Android, jak i iOS mogą zostać zainfekowane złośliwym oprogramowaniem. Wiele rodzajów szkodliwego oprogramowania przeznaczonego dla urządzeń mobilnych rozprzestrzenia się za pośrednictwem wiadomości SMS, oprócz standardowych wektorów wiadomości e-mail. Jeśli zastanawiasz się, w jaki sposób złośliwe oprogramowanie trafia do Twojego telefonu, skorzystaj z tych dwóch najczęstszych technik.

Upewnij się, że wszystkie Twoje urządzenia są chronione.

Skąd będę wiedzieć, czy moje urządzenie zostało zainfekowane?

Oto kilka uniwersalnych symptomów, które mogą wskazywać na obecność złośliwego oprogramowania na Twoim urządzeniu:

- Twoje urządzenie zaczyna działać wolniej niż zwykle. Jeśli zauważysz nagłe spowolnienie bez wyraźnej przyczyny, może to być spowodowane infekcją złośliwym oprogramowaniem. Złośliwe oprogramowanie przejmuje zasoby przetwarzania Twojego urządzenia, więc wszystko inne ma mniej energii.

- Zauważasz brak dostępnej przestrzeni dyskowej. Wiele rodzajów złośliwego oprogramowania pobierze i zainstaluje dodatkowe pliki i zawartość na Twoim urządzeniu. Nagły spadek ilości wolnej przestrzeni dyskowej może oznaczać, że znalazłeś złośliwe oprogramowanie.

- Na urządzeniu pojawiają się wyskakujące okienka i niechciane programy. To jeden z najsilniejszych objawów infekcji złośliwym oprogramowaniem. Jeśli jesteś zasypywany wyskakującymi reklamami lub znajdujesz nowe dziwne programy na swoim urządzeniu, prawdopodobnie winowajcą jest złośliwe oprogramowanie.

Jeśli urządzenie wykazuje którykolwiek z tych objawów, natychmiast pobierz silne oprogramowanie antywirusowe, aby przeskanować urządzenie i pozbyć się złośliwego oprogramowania.

Niska wydajność i ograniczona przestrzeń dyskowa nie zawsze wskazują na złośliwe oprogramowanie. Z biegiem czasu urządzenie może w naturalny sposób zostać zatkane niepotrzebnymi plikami. Zawsze dobrze jest od czasu do czasu posprzątać, a jeśli wydajność powróci do normy, prawdopodobnie nie masz infekcji złośliwym oprogramowaniem.

Avast Cleanup Premium może automatycznie usunąć niepotrzebny bałagan z urządzenia, aby przygotować je do działania na optymalnym poziomie. Mamy również wskazówki, jak przyspieszyć działanie komputera.

Czy można pozbyć się złośliwego oprogramowania?

W większości przypadków możliwe jest usunięcie złośliwego oprogramowania z komputera i przywrócenie urządzenia do normalnego stanu. Postępuj zgodnie z naszymi przewodnikami ekspertów dotyczącymi usuwania złośliwego oprogramowania z komputera Mac lub usuwania złośliwego oprogramowania z urządzenia z systemem Android.

Niektóre złośliwe programy mogą być jednak bardzo trudne do usunięcia, gdy zostaną wprowadzone do systemu. Narzędzie do usuwania złośliwego oprogramowania to najłatwiejszy i najbardziej niezawodny sposób na zapewnienie, że złośliwe oprogramowanie zniknie na dobre. Zostały one specjalnie zaprojektowane, aby automatycznie wykrywać złośliwe oprogramowanie i usuwać je z Twojego urządzenia.

Chroń swoje urządzenia przed złośliwym oprogramowaniem

Nasz darmowy pakiet cyberbezpieczeństwa jest chwalony przez czołowych niezależnych recenzentów, takich jak PC Mag, za rozległą ochronę przed złośliwym oprogramowaniem i szeroką gamę dodatkowych funkcji, które zapewniają bezpieczeństwo i prywatność Twoich urządzeń.

Artykuł przygotowany na zlecenie partnera CORE - polskiego dystrybutora antywirusów Norton, AVAST i AVG. Poznaj AVAST Business Antivirus antywirus dla biznesu. Wysoko oceniany i nagradzany program do pełnej ochrony firmy.

![]()

![]()

Podobał Ci się ten artykuł?

Zapisz się na listę i nie przegap nowych ciekawostek, porad i konkursów!