AVG namierzyło odmianę StartPage malware, które wykorzystuje Kingsoft WebShield jako pośrednika do ataku.

Kingsoft jest jedną z najpopularniejszych marek antywirusowych w Chinach. Ich moduł WebShield ma na celu ochronę użytkownika przed phishingiem i przekierowaniem stron. Dwie kluczowe akcje jakie ten moduł realizuje to blokowanie strony startowej między innymi IE (popularnego w Chinach) i blokowanie prób przekierowań.

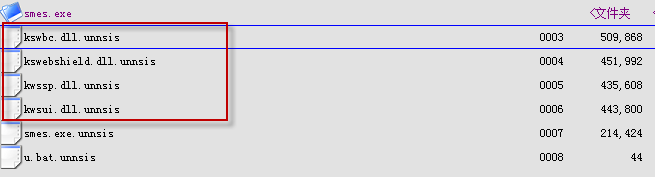

Namierzony malware do ataku wykorzystuje moduły:

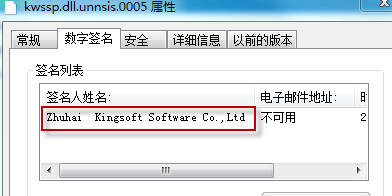

Opatrzone podpisem cyfrowym KingSoft:

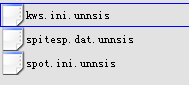

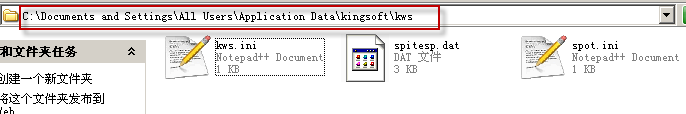

oraz zmodyfikowane pliki konfiguracyjne:

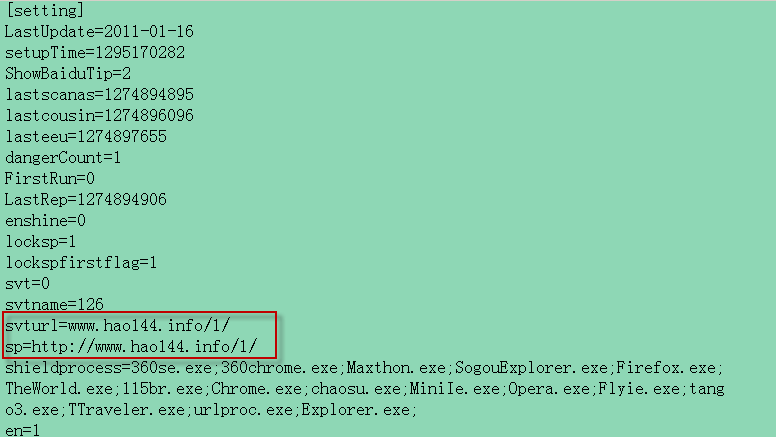

Plik kws.ini zawiera między innymi konfigurację strony startowej używanej w IE. W wersji zmodyfikowanej na taką:

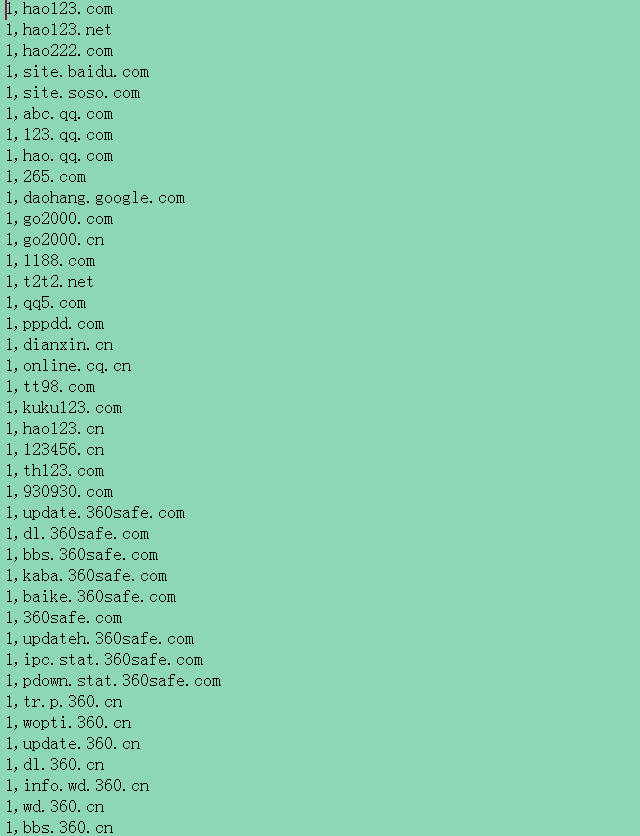

Oraz spitesp.dat który zawiera listę URL stron dla których próba odwiedzin zakończy się przekierowaniem na zdefiniowaną wyżej stronę startową:

Jak to działa i jak wykorzystuje Kingsoftowy WebShield do ataku?

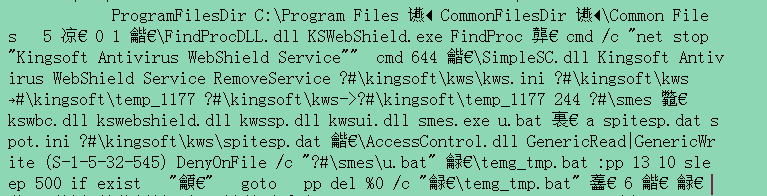

Poniżej zrzut ekranu ze skryptu, który został wyciągnięty z zainfekowanej malware paczki instalacyjnej zbudowanej w NSIS (Nullsoft Software Install System) przez AVG:

Po pierwsze skrypt sprawdza czy proces KSWebShield.exe czyli proces Kingsoft WebShield jest aktywny jeśli tak to zostaje skilowany i zatrzymana zostaje usługa(przez net stop) „Kingsoft WebShield Service RemoteService”.

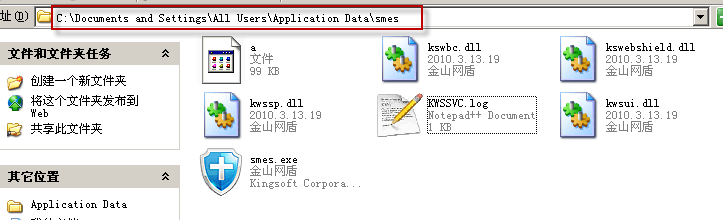

Po zatrzymaniu usługi i procesu malware podrzuca swoje pliki do folderu:

a po tym wskazane wcześniej spreparowane pliki konfiguracyjne do folderu, w którym WebShield domyślnie przechowuje konfigurację:

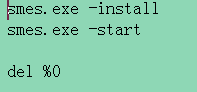

Na koniec uruchamiany jest skrypt bat, który uruchamia ponownie usługę WebShielda:

Celem całego procesu była podmiana konfiguracji aplikacji na spreparowaną co w rezultacie pozwoliło malware wykorzystać poprawną aplikację zabezpieczającą do swoich celów – strona startowa przeglądarki została zmodyfikowana i użytkownik będzie na nią przekierowany za każdym razem gdy spróbuje wejść na którykolwiek z adresów ze wskazanej wcześniej listy.

Kingsoft WebShield jest (był?) aplikacją dość skuteczną i całkiem nieźle realizował swoje założenia. Jego popularność w Chinach stała się powodem do zainteresowania i skutki widać powyżej – trywialna podmiana konfiguracji jest już szkodą dla użytkownika. Oczywiście pod start page przeglądarki można podstawić dowolny URL i exploitować system użytkownika.

Podstawy jak zabezpieczenie własnej konfiguracji przed modyfikacją powinny być dość oczywistym posunięciem dla autorów wszelkiej maści programów zabezpieczających. Druga sprawa to przechowywanie konfiguracji w plain text. Dla przykładu pliki konfiguracyjne AVG, logi, dumpy są szyfrowane.

Mam nadzieję, że to będzie niezłą lekcją dla twórców narzędzi zabezpieczających i da im do myślenia, że zabezpieczenie też można wykorzystać do ataku.

Podobał Ci się ten artykuł?

Zapisz się na listę i nie przegap nowych ciekawostek, porad i konkursów!