LinkScanner w AVG wykazał się wczorajszego wieczora swoimi zdolnościami wykrywając przekierowanie do serwera podłączonego pod domenę zarejestrowaną w Rosji. Niby nic niezwykłego prawda? Problem w tym, że wykrycie przekierowania nastąpiło na jednym z dużych, polskich portali o tematyce finansowej – nazwy celowo nie ujawnię bo jak z decydentami firmy, której od rana pomagamy ustaliliśmy dla dobra ich interesów zachowamy poufność.

Poza polskim portalem ofiarami ataku padło jeszcze 27 innych witryn internetowych ale już zagranicznych.

Atak.

Cóż to klasyczny CrossSite Scripting (XSS) – wariant persistent. O czym mowa? Najlepiej zacytuję po prostu wikipedię, która ładny opis podaje:

Cross-site scripting (XSS) – sposób ataku na serwis WWW polegający na osadzeniu w treści atakowanej strony kodu (zazwyczaj JavaScript), który wyświetlony innym użytkownikom może doprowadzić do wykonania przez nich niepożądanych akcji. Skrypt umieszczony w zaatakowanej stronie może obejść niektóre mechanizmy kontroli dostępu do danych użytkownika.O odmianie persistent również wiki ładnie wyjaśnia:

Jeśli serwis zapamiętuje przesłaną treść i prezentuje ją kolejnym odwiedzającym (np. na forum internetowym), atak określany jest jako persistent XSS i jego jednorazowe wykorzystanie może posłużyć do naruszenia bezpieczeństwa kont tysięcy użytkowników.Skoro wiemy już o jakim typie ataku mowa to przybliżę go nieco.

Każdy z kluczowych plików strony www został zmodyfikowany i został dopisany złośliwy kod w postaci skryptu JavaScript do treści kodu źródłowego.

Działaniem skryptu było przekierowanie użytkownika w tle do strony o adresie (adres zmodyfikowany):

//dirty****.ru:8##0/google.com/booking.com/huffingtonpost.com.p**

która instalowała w naszym systemie Windows exploita.

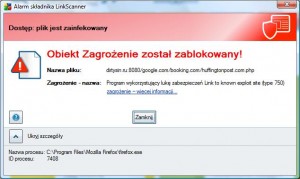

Specyfika działania LinkScannera to między innymi wykrywanie ukrytych przekierowań do stron i spisał się znakomicie alarmując, że na stronie, z której właśnie korzystamy jest złośliwy kod przekierowujący nas do exploita.

Zwraca bardzo ładny komunikat:

LinkScanner z powodzeniem wykrywa takie przekierowania w popularnych przeglądarkach, a więc w Firefox, Opera, InternetExplorer.

Sprzątanie.

W pierwszej kolejności nawiązałem kontakt z firmą, której strona www została dotknięta infekcją i poinformowałem ich, że pomogę w posprzątaniu infekcji. Nie są co prawda naszym klientem ale mimo wszystko nie wypada zostawić ich samych w takim niewygodnym przypadku.

Administrator firmy szybko odpowiedział i otrzymał ode mnie szczegółowy opis jak postępować.

Po pierwsze najskuteczniejszą metodą będzie w miarę możliwości przywrócenie maksymalnej ilości plików strony (HTML, PHP, CSS) z kopii zapasowej. Pliki, których kopia zapasowa nie jest dostępna powinny zostać edytowane i usunięta z nich musi zostać treść skryptu.

Druga sprawa to poszukiwania źródła infekcji, a więc analiza struktury plików i folderów w poszukiwaniu plików, które nie należą do witryny. Jeśli jakikolwiek podejrzany plik zostanie odnaleziony sprawdzamy jego zawartość.

W przypadku podejrzanego pliku szczególnie skryptu Java lub w języku PHP trzeba przejrzeć kluczowe pliki witryny od index.php począwszy czy nie zostało dopisane w kodzie wywoływanie pliku z podejrzaną zawartością.

O zapobieganiu takim infekcjom poświęcę oddzielny wpis aby szerzej temat przedstawić.

___

Artykuł powstał dzięki CORE – polskiemu dystrybutorowi antywirusów AVAST i AVG. Sprawdź dobry antywirus AVG Internet Security. Idealny jeżeli potrzebujesz profesjonalnej ochrony domowego komputera.

Podobał Ci się ten artykuł?

Zapisz się na listę i nie przegap nowych ciekawostek, porad i konkursów!