Robienie kopii zapasowych wzrosło na znaczeniu, od kiedy w skrzynkach mailowych grasuje Cryptolocker. Program działa jak rasowy porywacz – porywa pliki, szyfruje je i wyłudza okup w zamian za odszyfrowanie danych. Przygotowałam dla Ciebie kompletny materiał, jak dokładnie działa Cryptolocker, jak zapobiec ataku wirusa i jak za darmo odszyfrować pliki, gdy jest już za późno.

Jak bronić się przed Cryptolocker?

Spis treści

- Cryptolocker – wprowadzenie

- Jak działa Cryptolocker?

- Najlepsze metody zabezpieczeń. Jak się bronić?

- Jak odzyskać pliki?

- Nie zawsze się udaje…

Cryptolocker – wprowadzenie

Gdyby porównać programy typu Ransomware do ataku mającego miejsce w prawdziwym życiu, najlepszym odpowiednikiem byłoby porwanie. Przestępcy porywając kogoś, robią to najczęściej po to, aby wyłudzić okup. Jeśli w ciągu 24 godzin nie przyniesiesz pieniędzy we wskazane miejsce lub nie przelejesz ich na odpowiednie konto – zakładnikowi staje się krzywda. Ransomware działają dokładnie na tej samej zasadzie.

Najpierw włamują się do Twojego komputera poprzez zainfekowane pliki. Następnie szyfrują dane i wysyłają komunikat, że jeśli nie przelejesz wskazanej sumy pieniędzy (najczęściej w Bitcoinach), Twoje pliki przepadną na zawsze. Wówczas, nie pomoże żaden program antywirusowy, bo wirusa już dawno nie ma. Pozostają tylko pliki – oczywiście zaszyfrowane. Istnieje parę odmian ataków typu Ransomware. Tym razem przyglądniemy się najpopularniejszemu egzemplarzowi, czyli programowi Cryptolocker.

Jak działa Cryptolocker?

Jeden z przedstawicieli programów Ransomware – Cryptolocker – działa jak typowy porywacz. Wyróżnia się spośród innych tym, że infekuje swoje ofiary poprzez wiadomość email. Na początku dostajesz wiadomość wyróżniającą się krzykliwym, emocjonalnym tytułem, który może mieć związek z Twoim codziennym życiem, np. „Śledź swoją przesyłkę nr XYZ” lub „Przypominamy o wpłacie należności za XYZ”. Osoby, które nie są świadome takich ataków lub po prostu mają kiepską pamięć klikają w mail i otwierają zainfekowany załącznik. Tutaj pojawia się pierwsza informacja, która powinna Ci zasygnalizować, że coś jest nie tak.

Zazwyczaj, gdy faktycznie wysyłasz coś kurierem, to w wiadomości otrzymujesz link z podglądem trasy, jaką pokonuje przesyłka. Po co więc załącznik? Pod wpływem emocji czasem nie zwracasz uwagi na takie detale, a potem pojawia się problem. Gdy udzielisz Cryptolockerowi dostęp do swojego komputera (poprzez otwarcie załącznika) program zaczyna szyfrować Twoje pliki.

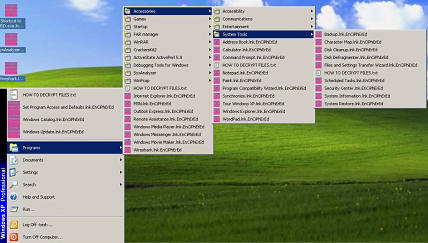

Odmiana Ransomware jest w stanie zaszyfrować praktycznie wszystkie Twoje dane, za wyjątkiem tych, bez których Windows nie jest w stanie funkcjonować (pliki systemowe). Wszystkie dane, które padły ofiarą wirusa Cryptolocker otrzymują prefix .encrypted. i w każdym folderze, w którym znajdują się zaszyfrowane informacje, program dodatkowo zapisuje pliki DECRYPT_INSTRUCTIONS.html i DECRYPT_INSTRUCTIONS.txt,

w których znajdują się instrukcje, w jaki sposób odzyskać dane i przekazać okup.

Przy tego typu ataku, cyber porywacze wykorzystują najczęściej sieć TOR do przekazywania pieniędzy od swoich ofiar. Ironia sytuacji polega na tym, że administratorzy zapewniają pełną anonimowość osobom wpłacającym środki. Żadne to pocieszenie, bo po uiszczeniu okupu, nie masz najmniejszej gwarancji, że pliki zostaną w jakikolwiek sposób odszyfrowane. Bardzo często ofiary oprogramowania Cryptolocker próbują działać za pomocą antywirusa lub samodzielnie usuwać pliki.

Jeden z posterunków policji w USA wezwał na pomoc nawet agentów FBI! Nie ma się co dziwić, zablokowany dostęp do kartotek przestępców z pewnością utrudniał pracę funkcjonariuszom. Problem w tym, że po usunięciu plików, zamykasz przed sobą wszelkie drogi odzyskania danych. Po pierwsze, usuwając pliki blokujesz sobie dostęp, bo program nie ma czego już odszyfrować, a po drugie, przecież wirusa dawno nie ma, po co więc usuwać pliki, skoro są tylko zaszyfrowane, a nie zakażone. Co więc robić w takiej sytuacji? Czy jak już dopadnie Cię Cryptolocker to masz tylko stać i płakać? Nie. Jest sposób i zaraz się dowiesz jaki.

Najlepsze metody zabezpieczeń. Jak się bronić?

Przede wszystkim należy dmuchać na zimne. Potrzeba robienia kopii zapasowych powinna narodzić się dokładnie wtedy, gdy kupujesz komputer. To jedyne naprawdę skuteczne zabezpieczenie przed atakami. Kopie zapasowe to gwarancja, że będziesz mógł odzyskać swoje dane bez konieczności odpalania komukolwiek dodatkowego honorarium. Kolejna rzecz to konfiguracja poczty email.

Cryptolocker bazuje przede wszystkim na sfingowanych mailach, podszywając się pod znane, duże firmy, z których usług korzystasz na co dzień. Tak więc komunikacja wyglądająca jak spam, do spamu trafić musi.

Żadne zabezpieczenia nie uchronią Cię, jeśli nie uzbroisz się ponad to w zdrowy rozsądek. Dlatego też, jeśli dostaniesz na maila jakiekolwiek potwierdzenie transakcji lub realizacji usługi, sprawdź, czy jest załączony link i czy ma domenę operatora, dostawcy usługi czy producenta. Na przykład, wysyłając paczkę przez korporację DHL, powinieneś na pocztę otrzymać następujący link: //www.dhl.com.pl/sledzenieprzesylkikrajowej/.

Jak odzyskać pliki?

Swego czasu bardzo skuteczne, a przede wszystkim darmowe i bezpieczne rozwiązanie odzyskiwania plików dostarczała firma Fire Eye we współpracy z FOX It. Wystarczyło kliknąć w Decryptcryptolocker.com, załączyć zaszyfrowany plik i podać swojego maila. W odpowiedzi otrzymywałeś link do programu, który odszyfrowywał pliki. Niestety z bliżej nieokreślonych przyczyn zaniechali tej działalności.

Na szczęście, twórcy podali godne zaufania alternatywne miejsca, gdzie dowiesz się, jak bezpiecznie odszyfrować dane. Jednym z nich jest aplikacja Locker Unlocker. Jej powstanie owiane jest spiskową teorią, jakoby twórcę Cryptolockera ruszyło sumienie i postanowił zwrócić właścicielom dostęp do ich plików.

Jak jest naprawdę? Nie wie nikt. W każdym razie, aby pobrać program, wystarczy podążać za poleceniami. Najpierw podajesz plik, który chcesz odszyfrować, a program zajmuje się resztą.

Nie zawsze się udaje…

Niestety programy te NIE ZAWSZE działają – hakerzy działają bardzo szybko i skutecznie – i w przypadku najnowszych zagrożeń, zarówno programy antywirusowe, jak i te przeznaczone do odszyfrowania plików mogą okazać się nieskuteczne.

Zwłaszcza w przypadku najnowszych „mutacji” cryptolockera.

Dlatego najlepszym zabezpieczeniem jest ZDROWY ROZSĄDEK!

Mam nadzieje, że nigdy nie będziesz musiał korzystać z tego typu programów. Ostrożność i regularne tworzenie kopii zapasowych powinny wystarczająco uchronić Cię przed atakami Cyberlockera. Zakładając, że malware znajdzie drogę by włamać się do Twoich plików, od dziś będziesz dokładnie wiedział, jak postępować i w jaki sposób odzyskać zaszyfrowane dane za darmo. Powodzenia!

Źródła:

– //www.pcrisk.pl/narzedzia-usuwania/7878-crypt0l0cker-virus//osnews.pl/cryptolocker-najbardziej-zaawansowany-wirus-dla-windows/– – //emonitoring.poczta-polska.pl/

– //www.dhl.com.pl/sledzenieprzesylkikrajowej/

– //niebezpiecznik.pl/post/zainfekowal-cie-cryptolocker-oto-jak-nie-placac-haraczu-odzyskac-pliki/

– //www.dobreprogramy.pl/Locker-Unlocker-dzieki-tej-aplikacji-odzyskasz-zaszyfrowane-dane,News,63456.html

– //www.hotforsecurity.com/blog/ransomware-encrypts-files-of-users-of-file-sharing-services-demands-50-euro-ransom-1280.html

Podobał Ci się ten artykuł?

Zapisz się na listę i nie przegap nowych ciekawostek, porad i konkursów!

Jak działają znane lockery – czyli jak szybko od infekcji następuje szyfrowanie plików? Czy pliki są szyfrowane jeden po drugim i to zajmuje zasoby komputera ta, że możemy to zauważyć – czy jak jak wspominał ktoś z zarażonych szyfrowanie następuje „po wejściu” w dany folder? W takim wypadku opcją bezpieczną było by skopiowanie danych używając innego systemu operacyjnego (linux). Czy takie samo działanie występuje przy dyskach NAS (piszą, że dane na zamontowanych dyskach także są szyfrowane)?

Działają różnie, szyfrują losowo, szyfrują pokolei, szyfrują tylko wybranego typu pliki.

Zasobów w zauważalny sposób to nie zajmuje dlatego nie da się wykryć infekcji przez samo obserwowanie użycia zasobów systemu.

Co do NAS – to owszem są obecnie znane warianty ransomware (np Cryptowall), które potrafią zaatakować i szyfrować dane na zmapowanych dyskach sieciowych (ale nie atakują urządzenia sieciowego jako takiego) infekcja odbywa się nadal na komputerze z Windows i pliki są szyfrowane na zmapowanych dyskach.

u mnie sprawę załatwiła firma dr web – przedstawicielstwo w polsce

Jak działają znane lockery – czyli jak szybko od infekcji następuje szyfrowanie plików? Czy pliki są szyfrowane jeden po drugim i to zajmuje zasoby komputera ta, że możemy to zauważyć – czy jak jak wspominał ktoś z zarażonych szyfrowanie następuje „po wejściu” w dany folder? W takim wypadku opcją bezpieczną było by skopiowanie danych używając innego systemu operacyjnego (linux). Czy takie samo działanie występuje przy dyskach NAS (piszą, że dane na zamontowanych dyskach także są szyfrowane)?

Działają różnie, szyfrują losowo, szyfrują pokolei, szyfrują tylko wybranego typu pliki.Zasobów w zauważalny sposób to nie zajmuje dlatego nie da się wykryć infekcji przez samo obserwowanie użycia zasobów systemu.Co do NAS – to owszem są obecnie znane warianty ransomware (np Cryptowall), które potrafią zaatakować i szyfrować dane na zmapowanych dyskach sieciowych (ale nie atakują urządzenia sieciowego jako takiego) infekcja odbywa się nadal na komputerze z Windows i pliki są szyfrowane na zmapowanych dyskach.

To przecież bzdura z tym oprogramowaniem do odszyfrowania plików. Gdyby tak było, że każda firma może sobie napisać oprogramowanie, które odszyfruje nam zaszyfrowane pliki przez CryptoLocker-a, to jaki sens byłoby łączyć się np. z serwisem transakcyjnym banku po HTTPS? Mniej obeznani technicznie czytelnicy mogą uznać te informacje za rzetelne, a to są wierutne bzdury, więc nie wprowadzajcie ludzi w błąd. Inną kwestią jest, czy autorzy tego rzekomego oprogramowania, które odszyfrowuje zaszyfrowane pliki nie są jednocześnie odpowiedzialni za ich wcześniejsze zaszyfrowanie, ale zakup takiej usługi oprogramowania nie różni się od zapłaceni okupu.

To nie jest bzdura. Często grupy, które porywają dane i żądają za nie okupu, kiedy skończą z jakąś dystrybucją udostępniają kod klucza w sieci. AVG już wcześniej proponowało programy do odszyfrowania plików. Każda historia jest trochę inna, ale nie jest to bzdura.