Codziennie, dziesiątki aktywnych wariantów oprogramowania ransomware, takich jak CryptoWall, TeslaCrypt czy Crypt0l0cker, wymusza pieniądze od swoich ofiar. Dodatkowo, nowy model Ransomware-as-a-Service znacznie zwiększa zagrożenie związane z tym oprogramowaniem.

Ransomware (oprogramowanie szyfrujące dysk i pozwalające na dostęp do danych po zapłaceniu okupu) – trudno o częściej wymieniane słowo w branży antywirusowej na przestrzeni kilku ostatnich miesięcy. Miesięcy, w trakcie których laboratorium antywirusowe AVG (AVG Viruslab) zdołało przeanalizować kilka różnych „rodzin” tego oprogramowania.

Biorąc pod uwagę ilość nowych i unikatowych próbek napływających do AVG każdego dnia, można rzec, że wykorzystanie tego malware ma tendencję wzrostową.

Niektóre z rodzin tego oprogramowania wydają się być napisane przez programistów-amatorów, którzy szukają szybkiego zarobku (np.: Radamant, LeChiffre czy warianty Hidden-Tear), inne jednak zostały stworzone przez profesjonalistów i zarządzają nimi cyber gangi (np.: CryptoWall).

Obecnie, najbardziej aktywnymi rodzinami są TeslaCrypt, CryptoWall oraz Crypt0l0cker (znana również, jako TorrentLocker). Każda z tych rodzin rozpowszechnia swoje oprogramowanie różnymi drogami, jednakże najpopularniejszymi z nich są exploit kity (paczki wykrywające słabe punkty) oraz wiadomości phishingowe (wyłudzające informacje) wykorzystujące linki lub załączniki.

Podczas analizy zauważono, że oprogramowanie jest tworzone wykorzystując wiele różnych metod. Oprogramowanie różni się, na przykład, pod kątem języka, w którym zostało napisane. Podczas gdy języki takie jak C, C++, C# czy Delphi są bardzo popularne w kręgach autorów złośliwego oprogramowania, badacze natrafili również na ransomware stworzone za pomocą JavaScript, Java czy nawet w postaci Windowsowych plików .bat.

Co gorsza, zauważono, iż powstał model „Ransomware-as-a-Service”, który stwarza jeszcze większe zagrożenie. Strony, które oferują takie rozwiązanie (osadzone w sieci Tor, a więc anonimowe), umożliwiają stworzenie oprogramowania ransomware na zamówienie za pomocą zaledwie kilku kliknięć. Odbywa się to zazwyczaj w zamian za udział w przyszłych zarobkach (od 5 do 20% wpływów).

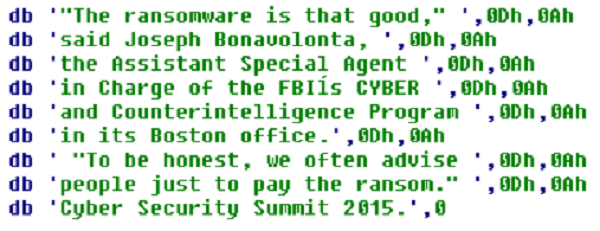

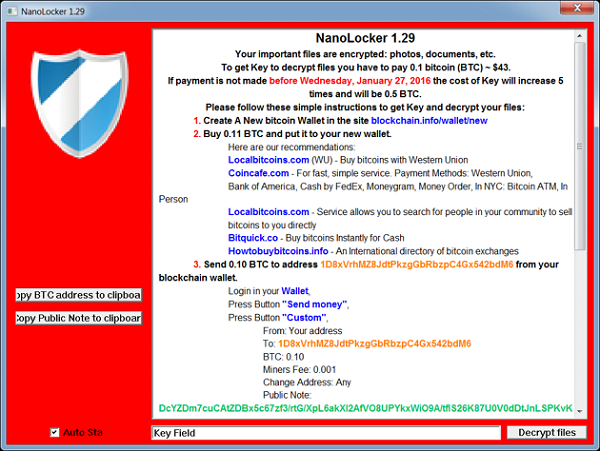

Niepokojące jest również bezczelne nastawienie i widoczna pewność siebie autorów ransomware. Dowodem na to są znalezione w kodzie oprogramowania Nanlocker sławne słowa członka FBI wypowiedziane na konferencji bezpieczeństwa.

Przepisane do bardziej przystępnej formy:

„To oprogramowanie jest aż tak dobre, „ mówi Joseph Bonavolonta, Zastępca Dowódcy sekcji CYBER oraz Programu Kontrwywiadu Agencji Specjalnej FBI z biurem w Bostonie, „że mówiąc szczerze, często radzimy ludziom po prostu zapłacić okup.” Szczyt Cyberbezpieczeństwa 2015 (Cyber Security Summit 2015).

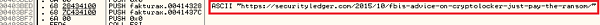

Co ciekawe, odniesienie do tego samego cytatu znajduje się również w najnowszej wersji programu DMA Locker.

Biorąc pod uwagę, że autorzy ransomware pozwalają sobie na tego typu szyderstwa, można przypuszczać, że taki „biznes” jest bardzo dochodowy. Co więcej, walka z tego typu złośliwym oprogramowaniem najprawdopodobniej będzie nam towarzyszyła w najbliższej przyszłości.

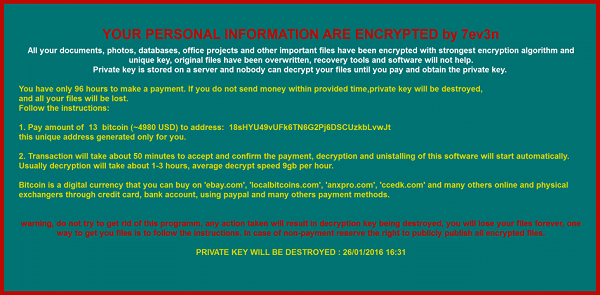

Niektórzy autorzy ransomware zaczęli już podnosić wysokość okupu do absurdalnych poziomów – takich jak 13 Bitcoinów wymaganych przez oprogramowanie 7ev3n (około 5000 dolarów).

Jak ochronić swój komputer oraz sieć przed ransomware?

Nie ufaj linkom i załącznikom w emailach

Jest to najczęściej wykorzystywany sposób infekcji przez ransomware. Jeśli nie spodziewałeś się emaila, nie otwieraj go. Jeśli nie jesteś pewien, co robić, poproś o radę kogoś, kto zna się na tego typu rzeczach, lub po prostu usuń wiadomość.

Regularnie aktualizuj swoje oprogramowanie oraz system operacyjny.

Ransomware ma na celowniku nie tylko systemy Windows, ale także Linux (np. Linux.Encoder) lub nawet Mac.

Odinstaluj nieużywane lub szczególnie narażone aplikacje.

Jeśli, przykładowo, nie potrzebujesz Adobe Flash Playera, usuń go oraz inne programy, których nie używasz. Trzymaj się niezbędnego minimum.

Używaj najnowszego oprogramowania zapewniającego ochronę komputera.

AVG Internet Security jest znakomitym wyborem, jako że oferuje wielowarstwową ochronę. AVG bardzo poważnie traktuje zagrożenie, jakie stwarza ransomware, dlatego powyższe oprogramowanie jest w stanie wykryć nie tylko wymienione w tym artykule rodziny ransomware, ale również wiele innych.

Regularnie twórz kopie zapasowe swoich plików i nie zapominaj o odłączaniu zapasowych nośników danych od swojego komputera.

W innym wypadku, kopie zapasowe również mogą zostać zaatakowane. Ma to swoje zastosowanie również dla backupu w chmurze i dysków sieciowych (np.: Dropbox czy Google Drive)

Co robić, jeśli jest już za późno, a Twoje pliki zostały zaszyfrowane przez ransomware?

- Jeśli Twoje pliki zostały zaszyfrowane przez ransomware, najważniejsze to zachować spokój.

- Jak najszybciej skontaktuj się ze swoim wsparciem technicznym (np.: działem IT) celem uzyskania dalszej pomocy. Należy szukać profesjonalnej pomocy jak najwcześniej.

- Stanowczo odradzamy dokonywania wpłaty. Nie ma żadnej gwarancji, że złoczyńcy odszyfrują Twoje pliki. Jeśli natomiast więcej osób przestanie płacić, ten typ przestępstwa szybko przestanie być popularny.

- Całkiem możliwe, że klucz do oprogramowania jest dostępny na Twoim urządzeniu. Wiele programów typu ransomware zawiera luki w algorytmach szyfrowania, które mogą umożliwić odszyfrowanie bez płacenia okupu! Odnalezienie i wykorzystanie takiej luki może jednak trochę potrwać, więc zalecamy nie usuwać zaszyfrowanych plików – sprawa wcale nie jest jeszcze stracona.

Jak sądzisz, jaka przyszłość leży przed oprogramowaniem ransomware (szczególnie w kontekście zwiększającej się cyfryzacji rzeczywistości)? Zachęcamy do komentowania.

Źródło: //now.avg.com/ransomware-on-the-rise-how-to-protect-your-devices-and-data/

___

Artykuł powstał dzięki CORE – polskiemu dystrybutorowi antywirusów AVAST i AVG. AVG Ultimate to najlepszy antywirus dla Ciebie i reszty domowników. Zapewnia pełną ochronę przed zagrożeniami typu ransomware, ochrona kamery i wiele innych przydatnych funkcji.

Podobał Ci się ten artykuł?

Zapisz się na listę i nie przegap nowych ciekawostek, porad i konkursów!

Większość tych programów wymaga płatności w bitcoinach.. przeciętny Kowalski raczej nie posiada takiej 'waluty’. I co ma w zrobić w takim wypadku? (zakładając, że ktoś chciałby płacić..)

To jest szkodliwe oprogramowanie żądające okupu. W takim przypadku statystyczny Kowalski nie powinien nigdy płacić. Powinien nauczyć się na błędzie i zrobić wszystko by nie dopuścić do ponownej sytuacji tego typu. A nie płacimy, bo i tak nie mamy pewności, że odzyskamy dane.

Większość tych programów wymaga płatności w bitcoinach.. przeciętny Kowalski raczej nie posiada takiej 'waluty’. I co ma w zrobić w takim wypadku? (zakładając, że ktoś chciałby płacić..)

To jest szkodliwe oprogramowanie żądające okupu. W takim przypadku statystyczny Kowalski nie powinien nigdy płacić. Powinien nauczyć się na błędzie i zrobić wszystko by nie dopuścić do ponownej sytuacji tego typu. A nie płacimy, bo i tak nie mamy pewności, że odzyskamy dane.

[…] Stosowane dotychczas w Androidach zabezpieczenia były obchodzone przez hakerów, czas więc na krok dalej. Nowy Android, który pojawi się jesienią (wersja O), będzie miał wyłączone kilka typów okienek, wykorzystywanych przez ransomware do ataków. Hakerzy wyświetlali z ich pomocą prośby o zgodę na instalację oprogramowania lub inne informacje, prowadzące do zainfekowania telefonu. Nie ma jednak wątpliwości, że na nowe techniki obronne również znajdą sposób. Uważajcie na swoje mobilki. […]