![]() Nie ulega wątpliwości, iż urządzenia oparte o interfejs USB należą do najczyściej spotykanej i wykorzystywanej obecnie grupy. Popularne pendrive’y, klasyczne twarde dyski w obudowach, aparaty fotograficzne, myszy, klawiatury a nawet urządzenia zarezerwowane do tej pory dla drogich interfejsów jak FireWire czy SCSI (streamery czy kamery video) – to wszystko możemy napotkać obecnie w naszych komputerach.

Nie ulega wątpliwości, iż urządzenia oparte o interfejs USB należą do najczyściej spotykanej i wykorzystywanej obecnie grupy. Popularne pendrive’y, klasyczne twarde dyski w obudowach, aparaty fotograficzne, myszy, klawiatury a nawet urządzenia zarezerwowane do tej pory dla drogich interfejsów jak FireWire czy SCSI (streamery czy kamery video) – to wszystko możemy napotkać obecnie w naszych komputerach.

Niestety wraz ze wzrostem dostępności i pojemności tychże urządzeń pojawiają się kolejne wątpliwości co do ich niekontrolowanego wykorzystywania. Warto zatem wiedzieć co zrobić, by uniknąć niekontrolowanego rozprzestrzeniania danych i jak można się przed takim działaniem zabezpieczyć.

Jakie są największe zagrożenia?

- problem z wymianą danych za pomocą pendrive powoduje także podejrzenie co do ułatwionego sposobu w jaki złośliwe oprogramowanie może przedostać się na nasz komputer

- możliwość kradzieży danych – nic nie stoi na przeszkodzie aby w parę minut skopiować np. bazę kontrahentów, kody źródłowe aplikacji czy też pliki instalacyjne lub klucze instalacyjne nie będące naszą własnością

- możliwość utraty wrażliwych danych służbowych kopiowanych 'dla wygody’ na dyski przenośne

Wystarczy więc nam powodów aby zastanowić się nad ograniczeniem nieco możliwości użytkowników w zakresie wykorzystywania urządzeń USB typu mass storage (urządzenia pamięci masowej).

Tradycyjnie w systemach z rodziny Windows możemy zadanie takie zrealizować dwojako:

- za pomocą lokalnych polis i ustawień rejestru systemu Windows

- za pomocą GPO w domenie Active Directory

Warto w tym miejscu przemyśleć jak daleko chcemy się posunąć w naszych działaniach – mamy do wyboru ścieżkę z coraz bardziej restrykcyjnymi politykami:

- Ograniczenie możliwości zapisu dla urządzeń pamięci masowej

Plusy:

- Nie ogranicza użytkownika przed skorzystaniem z urządzenia w postaci tylko do odczytu

- Najmniej restrykcyjne

Minusy:

- Wciąż możliwe zainfekowanie komputera za pomocą wcześniej zapisanych danych

- Ograniczenie użytkowania urządzeń typu mass storage

Plusy:

- Całkowite odcięcie w systemie urządzeń przedstawiających się jako pamięć masowa

- Ograniczenie zarówno możliwości infekcji komputera jak też możliwości wypływu danych

- Średnio restrykcyjne

Minusy:

- Łatwe do ominięcia dla urządzeń wykorzystujących protokół MTP (Media Transfer Protocol) – jak chociażby smartfony czy tablety

- Całkowite odcięcie urządzeń wykorzystujących interfejs USB – zarówno wykorzystujących mass storage, HID (Human Interface Device – myszki, klawiatury, joypady) oraz MTP

Plusy:

- Całkowite odcięcie WSZYSTKICH urządzeń USB

Minusy

- Bardzo restrykcyjne – w praktyce pozbawia użytkownika skorzystania z jakiegokolwiek urządzenia USB

Sposoby blokowania portów:

- Aby zablokować zapis na urządzeniach USB mass storage za pomocą polis lokalnych należy:

- usunąć wszystkie dyski USB/pendrive z komputera

- uruchomić edytor rejestru systemu windows (regedit) za pomocą konta z uprawnieniami administratora

- rejestrze przejść do gałęzi:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\StorageDevicePolicies - odszukać ciąg WriteProtect – jeżeli go nie ma: wybrać Nowa Wartość DWORD, jako nazwę podać: WriteProtect, jako wartość tegoż wpisu wybrać '1′

- wykonać restart komputera

- Aby zablokować zapis na urządzeniach USB mass storage za pomocą GPO (dla komputerów od Windows XP SP2 w górę) należy:

- usunąć wszystkie dyski USB/pendrive z komputera

- z edytorze GPEdit.msc zmienić opcję 'Widok/Filtrowanie’ odznaaczając opcję Pokazuj tylko w pełni zarządzalne polisy (Windows 2000/2003)

- za pomocą GPMC.msc (Group Policy Management Console) na kontrolerze domeny lub stacji roboczej z zainstalowanym Remote Server Administration Tool stworzyć nową polisę dla naszego OU lub całej domeny. Można także przeedytować już istniejąca polisę.

- wybrać opcję edycji polisy

- wybrać opcję Dodaj/usuń szablony w sekcji Zasady (nazwa naszej polisy)/Konfiguracja komputera/Zasady/Szablony administracyjne

- zaimportować (po rozpakowaniu) szablon administracyjny z linku poniżej: //www.petri.co.il/software/usb_write_protect_adm.zip

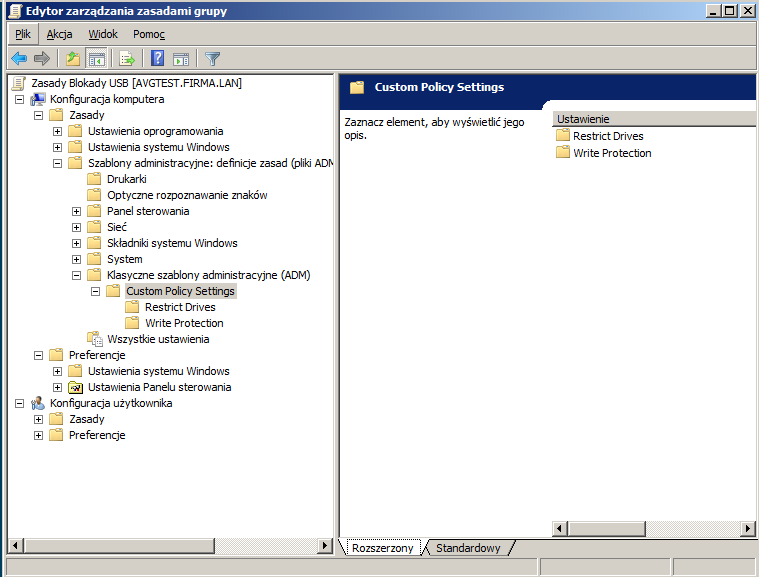

- nasz szablon znajdzie się w sekcji 'Klasyczne szablony administracyjne’ (ADM)/Custom POlicy Settings/Write Protection

- w sekcji 'Filtrowanie zabezpieczeń’ naszej polisy wybrać odpowiedni obiekt zabezpieczeń (domyślnie są to obiekty typu komputer lub OU zawierające komputery)

- Aby zablokować wszystkie urządzenia mass storage za pomocą GPO należy:

- usunąć wszystkie dyski USB/pendrive z komputera

- z edytorze GPEdit.msc zmienić opcję 'Widok/Filtrowanie’ odznaczając opcję „Pokazuj tylko w pełni zarządzalne polisy” (Windows 2000/2003)

- za pomocą GPMC.msc (Group Policy Management Console) na kontrolerze domeny lub stacji roboczej z zainstalowanym Remote Server Administration Tool stworzyć nową polisę dla naszego OU lub całej domeny. Można także przeedytować już istniejąca polisę.

- wybrać opcję edycji polisy

- wybrac opcję 'Dodaj/usuń szablony’ w sekcji 'Zasady (nazwa naszej polisy)/Konfiguracja komputera/Zasady/Szablony administracyjne’

- zaimportować (po rozpakowaniu) szablon administracyjny z linku poniżej: //www.petri.co.il/software/usb_removable_drives_adm.zip

- nasz szablon znajdzie się w sekcji 'Klasyczne szablony administracyjne (ADM)/Custom POlicy Settings/Restrict Drives’

- w sekcji 'Filtrowanie zabezpieczeń’ naszej polisy wybrać odpowiedni obiekt zabezpieczeń (domyślnie są to obiekty typu komputer lub OU zawierające komputery)

Dlaczego to rozwiązanie nie jest w pełni skuteczne?

Aby wskazany sposób zadziałał tak jak planujemy, wskazane urządzenie USB musi zostać usunięte przed zadziałaniem polisy – co może dosyć skutecznie ograniczyć jej przydatność.

Podobnie jest ze wspomnianym już wyżej sposobem na używanie urządzeń MTP (Media Transport Protocol) – można w ten sposób ominąć tak pieczołowicie nałożone przez nas zasady, gdyż te urządzenie nie przedstawiają się jako urządzenia pamięci masowej.

W systemach Windows Vista i wyżej nie jest potrzebna nawet żadna dodatkowa aplikacja aby na urządzeniu z własnym fragmentem przestrzeni dyskowej (inteligentny zegarek czy też smartfon są tutaj doskonałym przykładem) zrealizować wszystkie wymienione wyżej punkty zagrożenia, których jako osoby odpowiedzialne za bezpieczeństwo, po prostu się obawiamy.

Kolejnym argumentem do rozważenia stosowania wskazanych procedur może być fakt iż ww. ustawienia działać będą na komputerach z systemem Windows XP Service Pack 2.

Bibliografia

HOWTO: Use Group Policy to disable USB, CD-ROM, Floppy Disk and LS-120 drivers – //support.microsoft.com/kb/555324

How can I prevent users from using USB removable disks (USB flash drives) by using Group Policy (GPO)? – //www.petri.co.il/disable_usb_disks_with_gpo.htm

How can I prevent users from writing to USB removable disks (USB flash drives) by using Group Policy (GPO)? – //www.petri.co.il/disable_writing_to_usb_disks_in_xp_sp2_with_gpo.htm

MTP – //en.wikipedia.org/wiki/Media_Transfer_Protocol

Podobał Ci się ten artykuł?

Zapisz się na listę i nie przegap nowych ciekawostek, porad i konkursów!