Autor: Tomasz Wasiewicz

Na co dzień zajmuję się bezpieczeństwem IT w Centrum Nauki, sprzedaję narzędzie do dokumentowania baz danych i pomagam wielu małym studiom wypromować ich gry. Po godzinach zaś ratuję niewiasty i światy w niezliczonych właśnie grach. Okazjonalnie piszę recenzje i teksty okołogrowe, z którymi można się zapoznać na stronie gamesguru.org.

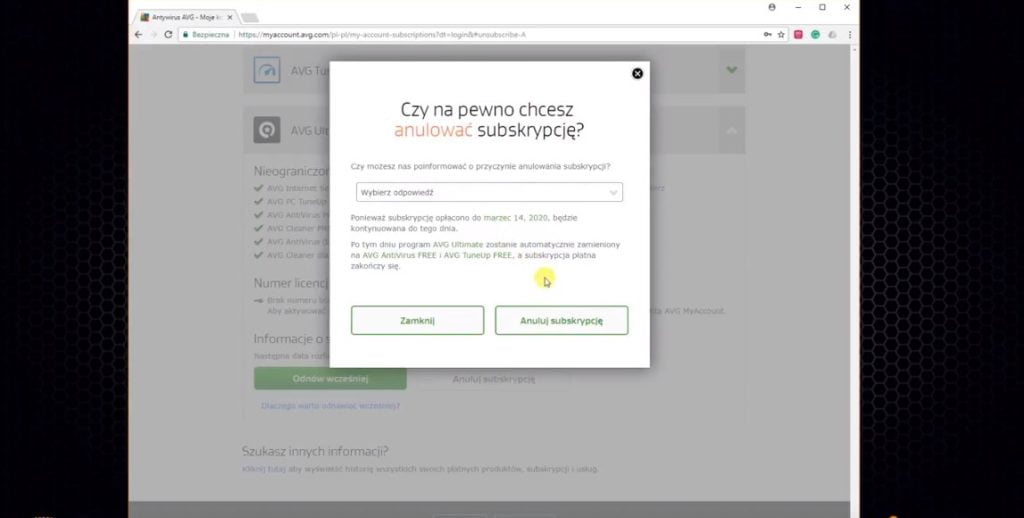

W poniższym tekście pokażemy, jak anulować automatyczne odnawianie subskrypcji dla AVG. Domyślnie funkcja jest włączona. Jeśli nie jesteśmy pewni, czy chcemy mieć pewność ciągłości ochrony warto ją dezaktywować. Co ważne, niezależnie od tego, kiedy dokonamy wyłączenia AVG będzie nas chronić do końca opłaconego czasu. Pieniądze pobierane są przez centralę AVG w Czechach i polski oddział firmy nie bierze udziału w tym procesie. Dlatego przygotowaliśmy ten poradnik, by każdy z naszych użytkowników mógł zadecydować o chęci automatycznego odnawiania subskrypcji.

Wiemy już jak zainstalować AVG Zen na komputerach osobistych. Czas na urządzenia mobilne z systemem Android na pokładzie. Nie ważne czy jest to tablet, czy smartfon proces jest dokładnie ten sam.

Nową modą wśród internetowych złoczyńców stało się wykupywanie popularnych wtyczek (pluginów) i dzięki temu zakupowi propagowanie swojego oprogramowania malware czy zarzucanie użytkowników spamem. 19 grudnia tego roku na jaw wyszedł nowy przypadek nadużycia. Tym razem w kodzie wtyczki został zaszyty tak zwany back-door, umożliwiający zdalne przejęcie strony opartej na silniku WordPress.

Oddajemy telefon do naprawy albo po prostu go zmieniamy na inny model. Jak skopiować swoje kontakty ze smartfona z systemem Android? Jest kilka możliwości. Możemy wybrać dysk Google, podpięty do naszego konta, ale nic nie stoi na przeszkodzie by skorzystać z zewnętrznych aplikacji. Sprawdźcie, która opcja najbardziej wam odpowiada.

Powiedzmy, że chcemy stworzyć kopię bezpieczeństwa naszego telefonu z systemem Android na pokładzie. Jak możemy to zrobić? Potrzebujemy się trochę nagimnastykować, ale nie jest to szczególnie trudne. Nasz poradnik pomoże wam przejść cały proces krok po kroku.

Pisaliśmy jakiś czas temu o szyfrowaniu dysków w komputerze, jak i tych przenośnych. Czy skoro telefon posiada własną pamięć to można go zaszyfrować? Oczywiście, że tak! W tym tekście przybliżmy szyfrowanie telefonów z systemem Android.

W kilku tekstach dotyczących bezpieczeństwa w poruszaniu się po Internecie wspominaliśmy o temacie protokołu HTTPS. Gdy te litery stoją na początku adresu strony WWW możemy być pewni, że to co na niej robimy jest chronione.

W sklepie Google dostępna była gra, która rzekomo przeznaczona dla wszystkich od 3 lat wzwyż okazała się zupełnie dla nich niewłaściwa. Pisaliśmy wcześniej o tym jak kontrolować smartfon waszych pociech. Jak pokazuje ten przypadek trzeba być zawsze czujnym i nie dać się zwieść okładce czy sugerowanemu wiekowi.

Nowy rok to dobry moment na różne postanowienia. Jeśli nie macie pomysłu na własne albo chcielibyście znaleźć jakieś, które łatwo spełnić, to przedstawiamy wam listę dwunastu postanowień. Powodzenia w ich realizacji!

Chcielibyście płacić w łatwiejszy sposób? Zapomnieliście portfela, a potrzebujecie gotówki lub trzeba zapłacić za coś w sklepie? Nie rozstajecie się ze smartfonem? Jeśli na któreś pytanie odpowiedzieliście twierdząco, to BLIK jest właśnie dla was!

Prawdopodobnie słyszeliście już o błędzie w procesorach Intela, który pozwala na podejrzenie najtajniejszych rzeczy, jakie są aktualnie przetwarzane przez wasz komputer. Od haseł do banku, przez pocztę email, po aktualnie otwarte dokumenty. Jak się okazuje problem dotyczy nie tylko Intela, ale procesorów wszystkich producentów i systemów operacyjnych dostępnych na rynku. Afera z procesorami. O co dokładnie chodzi? Spis treściDo czego jest nam potrzebny procesor?Jak sprawdzić jaki mam procesor?Czy problem dotyczy także smartfonów?Problem naprawiony – procesor spowolnionyJakie programy i aplikację spowolnią?Jak to naprawić?Co dalej?Aktualizacja sprawyPodsumowanie Do czego jest nam potrzebny procesor? Praktycznie każde urządzenie elektroniczne posiada swój procesor. Komputery i laptopy najczęściej…

Czasem zdarza się, że potrzebujemy przesłać jakiś duży plik do kogoś po drugiej stronie Polski lub świata. Nie możemy tego zrobić mailem, a wysyłka pocztą nośnika z danymi nie wchodzi w rachubę. Co więc jest możliwe w takiej sytuacji? Oczywiście skorzystać z serwisów do tego stworzonych. Poniżej przedstawiamy listę dziesięciu takich usług, które czasem mają konkretne specjalizacje. Mamy nadzieję, że każdy znajdzie tu coś dla siebie.

Ostatnio w Internecie została opublikowana baza danych zawierająca wykradzione adresy email wraz z hasłami. Nie oznacza to jednak, że są to hasła do skrzynek mailowych, ale najczęściej są to dane logowania do różnych serwisów, gdzie podaje się adres email. Czemu powinno nas to interesować? W bazie znajduje się ponad 10 milionów haseł do kont z .pl na końcu. Nie wspominając o tym, że wiele z nas posiada także skrzynki w serwisach zagranicznych jak Gmail czy Yahoo.

W świecie komputerów wszystko się zmienia. Ciągle trzeba się dostosowywać do nieustająco rozwijającej się technologii. Nie inaczej jest w przypadku porad dotyczących tworzenia haseł. Sami pisaliśmy wcześniej różne poradniki, które w tym tekście zrewidujemy pod kątem najnowszej wiedzy. Odnosimy wrażenie, że nowe zasady spodobają się wam dużo bardziej od poprzednich.

Dyski w chmurze są czymś z czego korzystamy, czasem nie zdając sobie z tego sprawy. Każdy kto ma pocztę email od Google może się zdziwić przy wrzucaniu dużego załącznika, że ten zamiast dodać się do wiadomości zostanie przetransportowany do Google Drive. Nagle może okazać się, że posiadaliśmy coś ekstra, zupełnie nieświadomie. Z Dropboxem jest trochę inna historia, tutaj nie dostajemy niczego w pakiecie i musimy sami chcieć skorzystać z tej usługi. Nie ma co ukrywać, że oba produkty walczą o nasze zainteresowanie, a docelowo także o nasze portfele.

Zatrudniacie różnych pracowników, zajmujących się różnymi rzeczami. Zatem dość oczywiste jest, że ich obowiązki różnią się od siebie. Czy w takim przypadku dostęp do wszystkich danych powinien mieć każde z nich?

Polityka bezpieczeństwa informacji to dokument, który warto stworzyć i trzymać w nim wszystkie ważne zapisy dotyczące organizacji pracy, procedur mających na celu zapewnienie bezpieczeństwa dla danych wrażliwych (i nie tylko) w firmie.

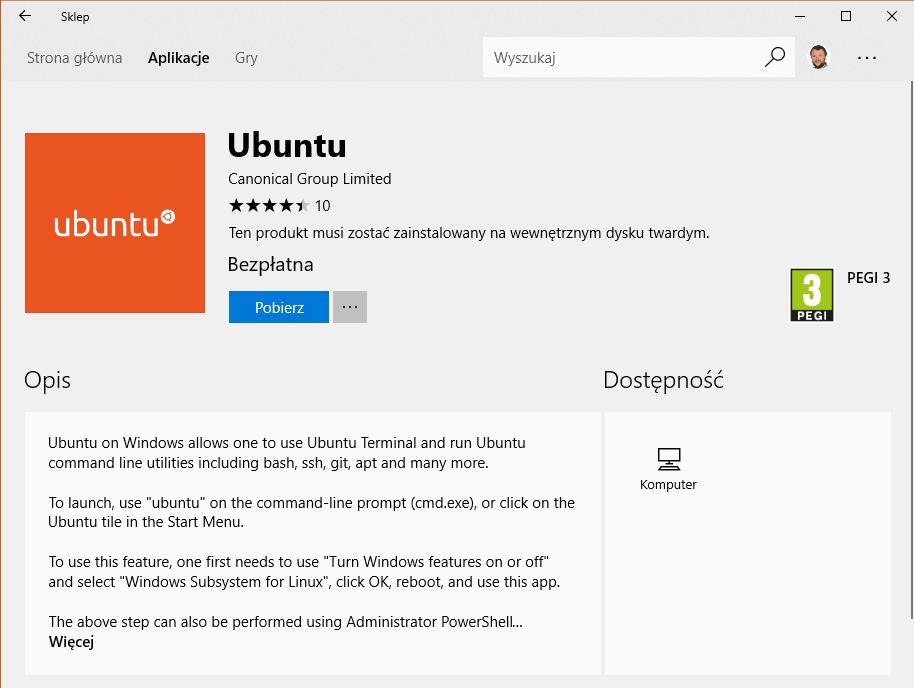

Kilka dni temu Microsoft wypuścił dużą aktualizację do systemu Windows 10 o nazwie Fall Creators Update. Pojawiło się w niej sporo nowości i ulepszeń. Niestety nie wszyscy użytkownicy mogą z niej jeszcze skorzystać. Dostęp do tej aktualizacji jest przydzielany falami, tak by serwery Microsoftu poradziły sobie z jednoczesną ilością pobrań. W przypadku, gdy do was jeszcze łatka nie dotarła, możecie wymusić jej instalację.

Nie bójcie się słowa procedura. Nie jest ono tak straszne, jak mogłoby się wydawać. Co więcej, bardzo szybko okazuje się, że tak wiele rzeczy można dzięki niemu uprościć. Dodatkowo nowi pracownicy, którzy przyjdą do pracy będą mieli ułatwione zadanie i zaskoczą was tym jak szybko są w stanie wejść w przetarte szlaki.

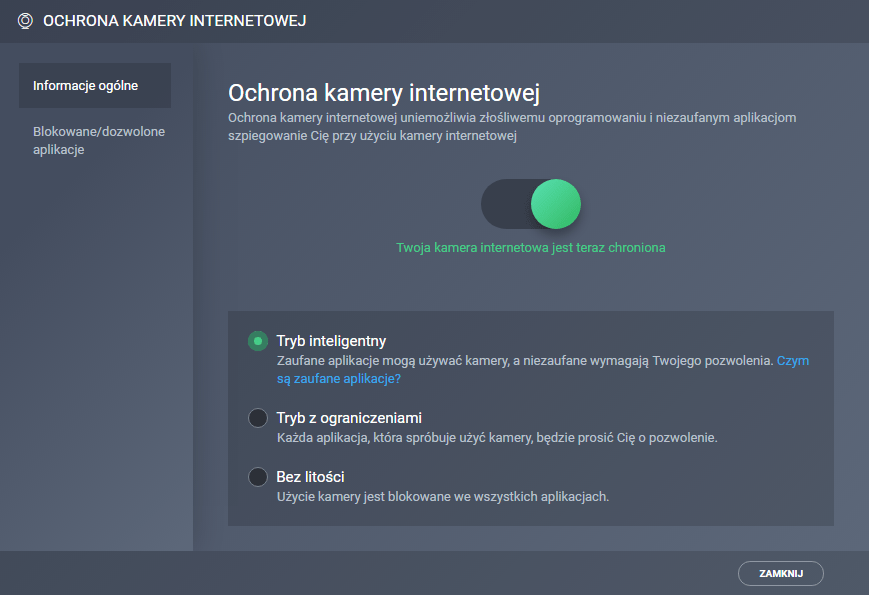

AVG nie zwalnia. Nowe funkcjonalności jesienią pojawiają się jak grzyby po deszczu. Tym razem wprowadzamy coś, o co sami pytaliście. Wraz z najnowszą aktualizacją otrzymaliście dodatkową ochronę kamerki internetowej. Już żadne złośliwe oprogramowanie się nie prześlizgnie i nie przejmie nad nią kontroli.